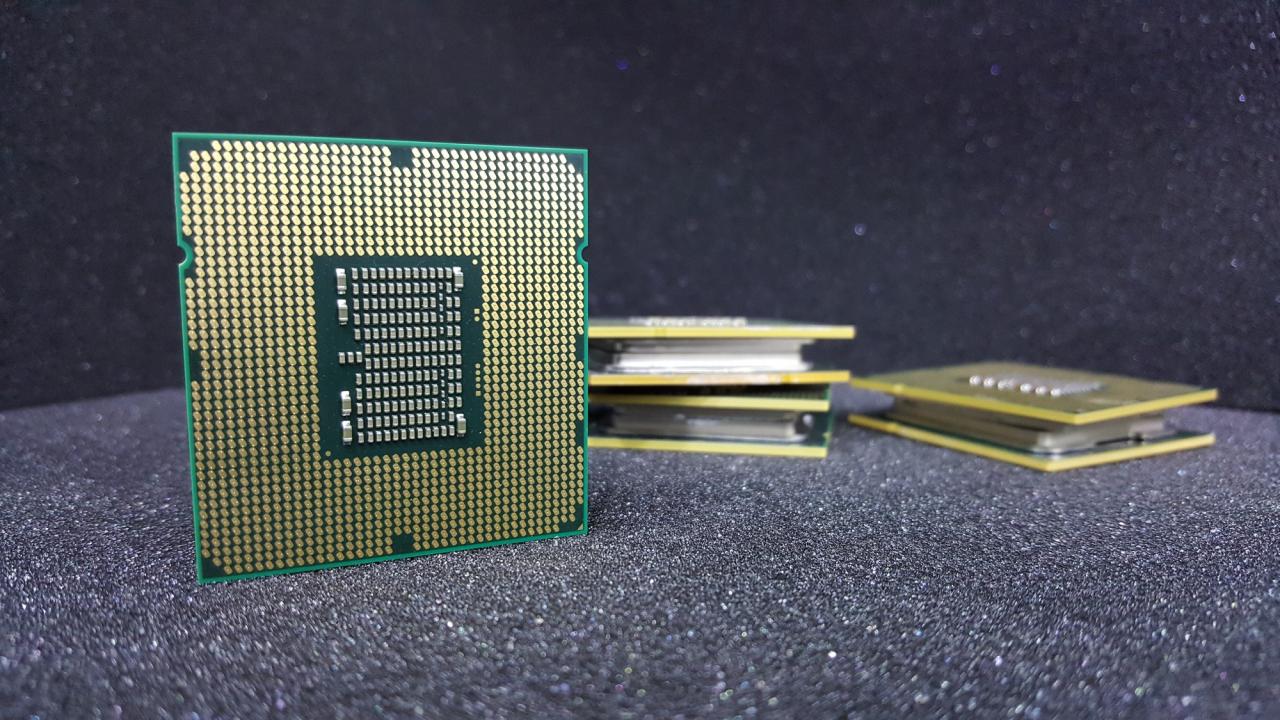

کشف باگ امنیتی در تراشههای اینتل

به گزارش کارگروه امنیت سایبربان؛ کلیه تراشههای اینتل که طی پنج سال اخیر به بازار عرضه شدهاند دارای نوعی رخنه امنیتی غیرقابل پچ هستند که امکان از کار انداختن بسیاری قابلیتهای امنیتی سیستمهای رایانهای را برای هکرها فراهم میکند. البته اینتل وصلههایی را برای تخفیف آسیبهای ناشی از این رخنه و دشوارتر نمودن حمله برای هکرها ارائه کرده اما طبق گزارش شرکت امنیتی Positive Technologies این اقدامات نمیتوانند امنیتی سیستمهای رایانهای را به طول کامل تامین کنند.

شرکت امنیتی Positive Technology در گزارشی پیرامون همین رخنه امنیتی آورده است خطایی در حافظه فقط خواندنی این تراشهها وجود دارد که به هکرها امکان میدهد کلیدهای رمزگذاری سیستمهای رایانهای را تضعیف کرده و دیتای کاربران را به سرقت ببرند. همانطور که گفته شد اغلب تراشههای اینتل که طی پنج سال اخیر تولید شدهاند ظاهراً به این رخنه امنیتی دچار هستند و آنطور که در گزارش Positive Technology آمده رفع این باگ غیرممکن است و اگر نفوذی از طریق آن به سیستمهای رایانهای رخ دهد قابل تشخیص نخواهد بود. لذا تنها راهکار فعلی تعویض این تراشهها خواهد بود.

در بخشی از این گزارش آمده است:

هکرها با دسترسی به کلیدهای چیپست میتوانند دیتای ذخیره شده روی رایانه هدف را رمزگشایی کرده و حتی الگوریتم EPID که اینتل برای تصدیق سیستمهای قابل اعتماد به کار میبرد را جعل کنند یا به بیان دیگر از هویت رایانه قربانی برای معرفی کامپیوتر خود استفاده نمایند.

اینتل برای رفع این آسیبپذیری بروزرسانیهایی را منتشر کرد؛ اما Positive Technology به کاربران توصیه کرده که برای در امان ماندن از خطر هک هرچه سریعتر رایانه خود را به تراشههای نسل دهم یا بعد اینتل ارتقاء دهند. البته کارشناسان این شرکت خاطرنشان کردهاند که بهرهبرداری از این آسیبپذیری صرفاً از دست هکرهای بسیار حرفهای برمیآید.

اما در مورد خود آسیبپذیری هم باید بگوییم که درون انجین مدیریت و امنیت همگرای تراشههای مورد اشاره قرار دارد؛ نوعی زیرسیستم درون پردازندههای مرکزی و تراشههای اینتل که حدوداً شبیه به پردازنده امنیت پلتفرم AMD عمل میکند. این زیرسیستم که بهاختصار CSME خوانده میشود استاندارد موسوم به TPM (یا ماژول پلتفرم معتبر) را پیادهسازی میکند که به فریمور متکی است و برای رمزگذاریهای مبتنی بر سیلیکون، احراز هویت فریمور UEFI BIOS، مایکروسافت سیستم گارد و بیتلاکر به کار میرود.

باگ کشف شده اما از نوعی ایراد در واحد مدیریت حافظه ورودی-خروجی نشات میگیرد که مانع از هرگونه تغییرات مخرب در حافظه دسترسی تصادفی ایستا میشود. این رخنه امنیتی نوعی پنجره فرصت را برای دیگر قطعات چیپ نظیر هاب سنسور یکپارچه (Integrated Sensor Hub) فراهم میکند تا کدهای مخربی را در مراحل اولیه فرایند بوت شدن سیستم با سطح دسترسی بسیار بالا اجرا نمایند.

یکی از سخنگویان اینتل در واکنش به این خبر اعلام کرده که با نصب بروزرسانهای CSME و BIOS که توسط شرکتهای سازنده سیستمهای رایانهای منتشر شده میتوانید احتمال حملات محلی را تا حدودی پایین بیاورید.