نفوذ به سامانههای ایزوله صنعتی

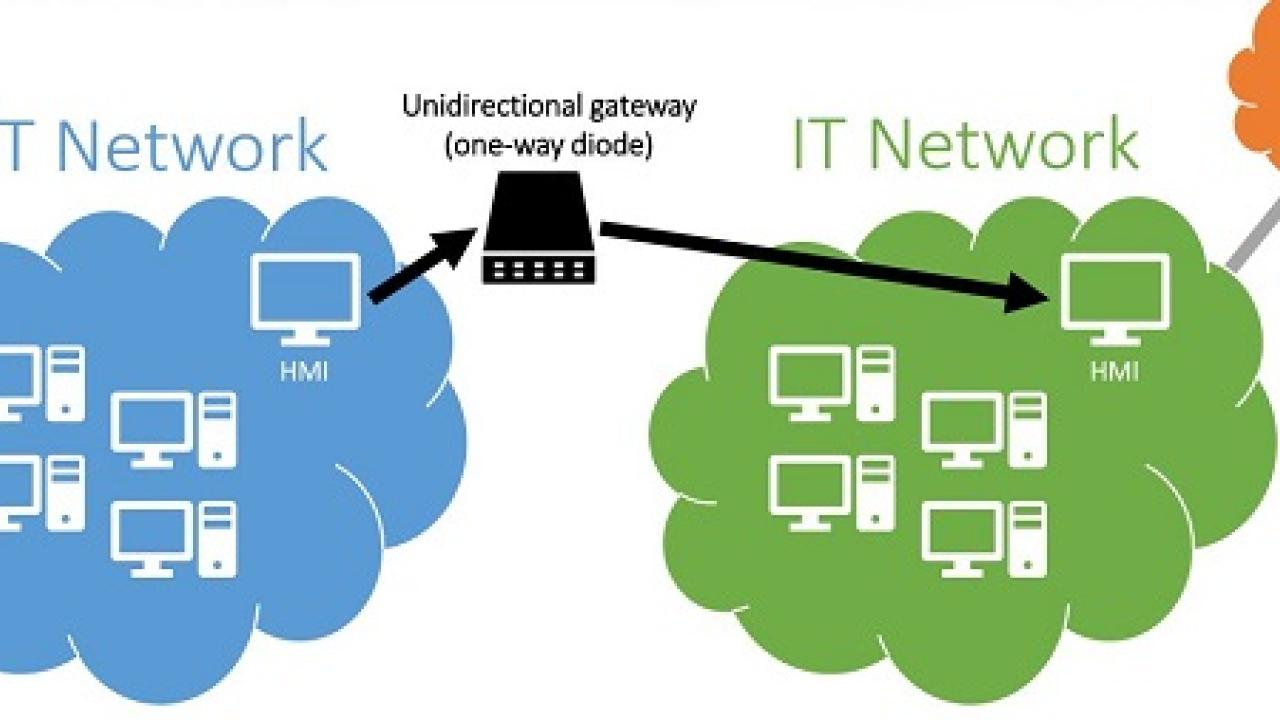

به گزارش کارگروه امنیت سایبربان، محققان امنیتی روش جدیدی را شناسایی کردند که دادههای حساس را از شبکه سامانههای صنعتی شنود میکند؛ این روش مبتنی بر ارتباط رادیویی است. این حمله سامانههای صنعتی ایزوله را پوشش میدهد. سامانههای ایزوله، در اصطلاح سامانههایی هستند که با اینترنت ارتباط نداشته یا بهصورت غیرمستقیم ارتباط دارند.

محققان امنیتی بهمنظور آزمون حمله خود، از پی.اِل.سی زیمنس s7-1200، استفاده کردند تا سیگنالهای رادیویی را دریافت کنند. بهمنظور دریافت این سیگنالها، یک آنتن معمولی اِی.اِم (AM) کافی است. محققان امنیتی با استفاده از این سیگنالها اقدام به خروج اطلاعات حساس از شبکههای صنعتی میکنند.

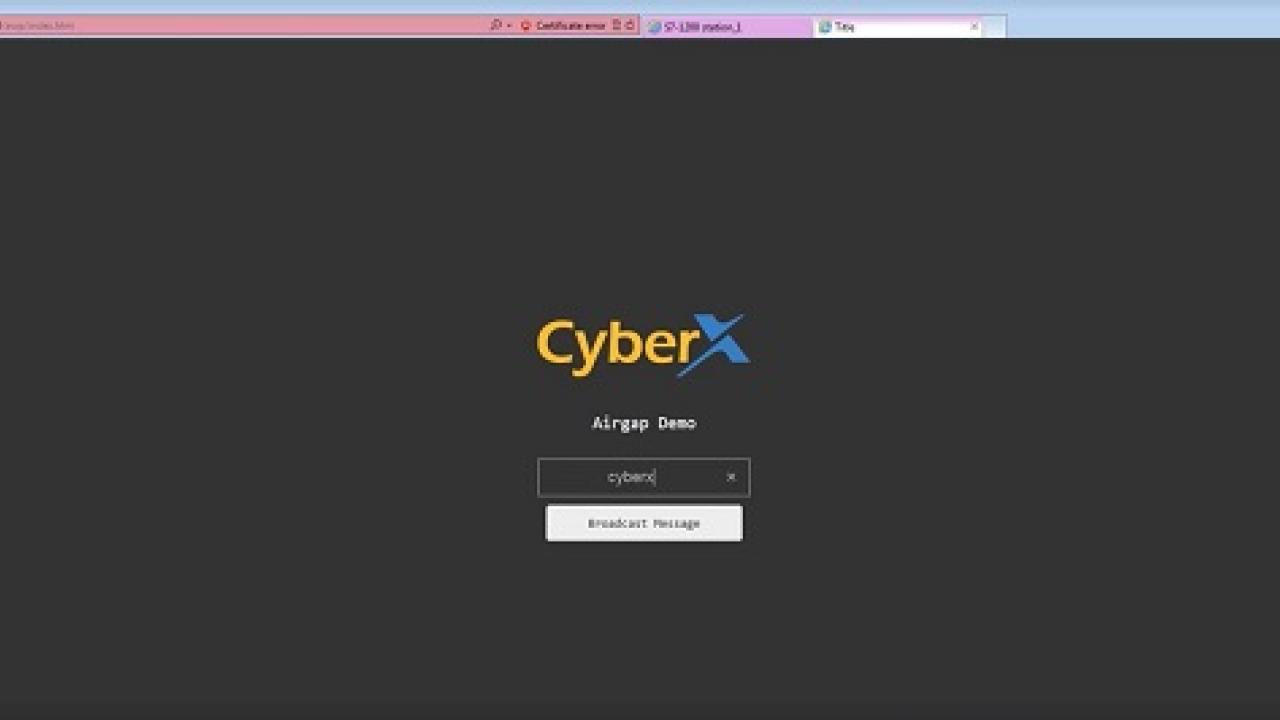

در آزمون حمله، کاربر با استفاده از مرورگر، مطابق شکل زیر، به تجهیز صنعتی زیمنس، متن cyberx را ارسال میکند.

سپس در طرف دیگر مطابق شکل زیر، با استفاده از آنتن، این کلمه را دریافت میکند.

اطلاعات حساس که میتوان با استفاده از این روش سرقت کرد، فرمولهای اختصاصی، اسرار نظامی،طرحهای هستهای، تنظیمات تجهیزات صنعتی مورد استفاده و توپولوژی شبکه را شامل میشود.

در حمله شبیهسازیشده با زیمنس، به دلیل عدم وجود قابلیت فرستنده رادیویی در تجهیز زیمنس، محققان با استفاده از تزریق داده به حافظه آن، این تجهیز را مجبور کردند تا موجهای رادیویی تولید کند. تغییرات فرکانسی که تجهیز از خود نشان میدهد، عامل شناسایی داده مدنظر است؛ بدینصورت که فرکانس مدنظر 1 و فرکانس مخالف آن 0 ثبت میشود. نکته مهم در این حمله عدم نیاز به وجود هیچگونه آسیبپذیری در تجهیز مدنظر است.

بهمنظور نزدیک شدن به سامانههای صنعتی، استفاده از پهباد حامل آنتن، یکی از روشهای پیادهسازی این حمله است. پهنای باند این روش در حال حاضر یک بیت در ثانیه است و استفاده از الگوریتم بهتر و آنتن قویتر در تقویت پهنای باند مؤثر است.