نحوه تقابل چین با حملات سایبری اطلاعاتی

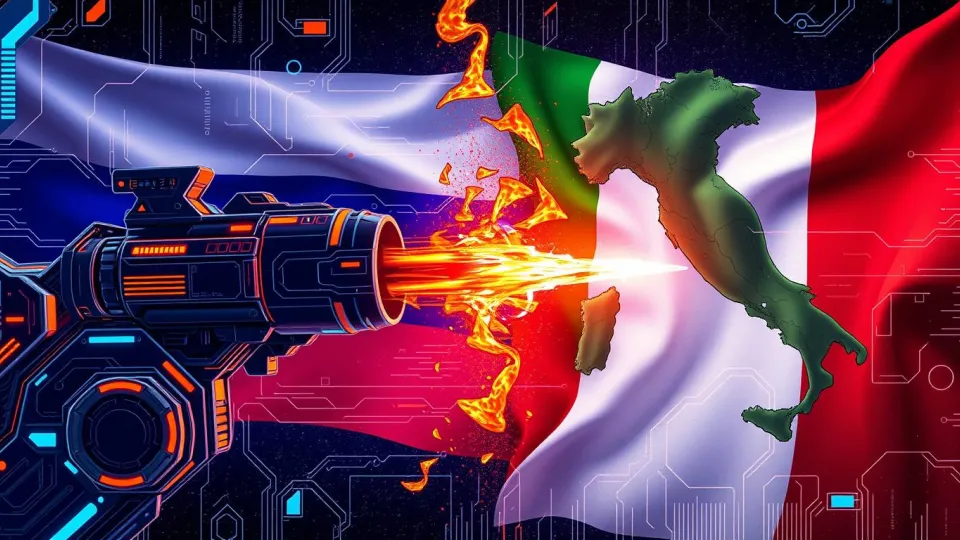

به گزارش کارگروه بینالملل سایبربان؛ در سالهای اخیر، برخی از کشورهای غربی بدون مبانی واقعی، افراد و گروههای چینی را متهم به اجرای حملات سایبری به منظور سرقت اسرار نظامی و تجاری دیگر کشورها کردهاند.

جدیدترین مثال، نقض داده «Marriott» است که بر اطلاعات 500 میلیون مهمان تأثیر گذاشت. رویترز، در مقاله اخیر خود با اشاره به منابع ناشناس، پکن را مظنون اصلی این پرونده معرفی کرد.

در واقع، چین همیشه قربانی حملات سایبری بوده است. گو یوآندان (Guo Yuandan)، خبرنگار گلوبال تایمز (GT) با شیائو شینگوانگ (Xiao Xinguang)، معمار فنی اصلی آزمایشگاه «Antiy» در پکن در مورد تهدیدات سایبری پیش روی این کشور در سالهای اخیر مصاحبهای انجام داد :

«آزمایشگاه Antiy، راهحلهای ضدویروس را برای مشتریانی با نیازهای امنیتی بالا مانند : مقامات امور فضای سایبری چین، ارتش، بخشهای حفاظت از اسرار و سایر مقامات دولتی فراهم میکند.

پیشزمینه اطلاعات خارجی

گلوبال تایمز : با شروع قرن 21، توسعه برنامههای کاربردی مبتنی بر شبکه در نوسان بوده است. ویژگیهای حملات سایبری با خطر امنیتی در مراحل مختلف برای چین کدام موارد هستند؟

شیائو: از سال 2000 تا 2005، کرمها و حملات انکار سرویس توزیع شده (DDoS) – که تأثیر بزرگی روی تجربه اینترنتی داشت – بیشترین توجهات را به خود جلب کردند. پس از سال 2005، با ارتباط عمیقتر اینترنت با مالکیت و حریم خصوصی کاربران، حملات سایبری مانند تروجان بهشدت افزایش یافتند.

با توسعه سریع فناوری اطلاعات، ارزش داراییهای اطلاعاتی بهطور چشمگیری تغییر کرد. سیستمهای اطلاعاتی – بدون توجه به اتصال آنها به اینترنت – برای امنیت ملی، زندگی مردم و عملیات اجتماعی اهمیت زیادی پیدا کردند. عواقب اصلی تهدیدات سایبری، دیگر تأثیری بر بهرهوری اینترنت عمومی یا تجربه آنلاین ندارند و بر زمینههای مختلفی از جمله : سیاست، اقتصاد، ارتش، علم، فنآوری و محیط زیست اثر می گذارند. اکثر این حملات، از سوی عوامل پیشرفته تهدید سایبری هستند.

این بدان معنا نیست که عوامل پیشرفته تهدید سایبری در سالهای اخیر ظاهر شدهاند. براساس اطلاعات عمومی، حداقل از سال 2000 گروه «Equation»، گروه هکری تحت نظر آژانس امنیت ملی ایالات متحده به اهداف مهم اینترنت جهانی حمله کرده است. با توجه به محرمانه بودن گروه، تهدیدش بهتدریج آشکار شد.

گلوبال تایمز : کدام مناطق چین بیشتر در معرض حملات سایبری بودهاند؟

شیائو: پکن، با حملات سایبری پیشرفته، عمدتاً متمرکز روی اهداف ارزشمند در بخشهای سیاسی، اقتصادی، علمی و نظامی بوده است. به عنوان مثال، عامل تهدید «DroppingElephant» بیشتر دولت چین، ارتش، صنایع، کالجها و دانشگاهها را هدف قرار میدهد. هدف «GreenSpot»، نیز دولت، هواپیمایی، ارتش، تحقیقات علمی و غیره است.

«OceanLotus»، نفوذهایی را در مؤسسات دریایی، تحقیقاتی و شرکتهای کشتیرانی چینی انجام داد. رفتار این گروهها، به جای حملات شدید اغلب کوچک، پنهان و دشوار است.

گلوبال تایمز: آیا میتوانید مثالی از نحوه اجرای حملات سایبری بهوسیله عوامل تهدید سایبری پیشرفته بزنید؟

شیائو: به عنوان مثال، به DroppingElephant توجه کنید؛ این گروه هکری، ایمیلی حاوی یک لینک مخرب به کارشناسان پژوهشی علمی ما ارسال میکند. پس از کلیک روی آن، پروندههای اداری حاوی کدهای بهرهبرداری، دانلود میشوند و پس از انتشار تروجانها، کامپیوتر را کنترل خواهد کرد.

سرورهای ایمیل و حتی فایروالهای شبکه و دیگر دستگاههای امنیتی، اهداف ترجیحی عوامل تهدید سایبری پیشرفته محسوب میشوند؛ به عنوان مثال، آژانس امنیت ملی یک بار به یکی از بزرگترین مؤسسات خدمات مالی خاورمیانه با کنترل 2 لایه فایروال از طریق آسیبپذیریهای نامرئی و نفوذ به اینترانت حمله کرد.

در برخی موارد گروه هکری، تروجان و سلاحها را با ربودن وسایل کامپیوتری ارائه شده به هدف، تطمیع کارمندان در مؤسسات هدف یا ارسال عاملی بهصورت مخفیانه در این مؤسسات وارد خواهد کرد.

با ورود مهاجم به اینترانت، از طریق آسیبپذیری حرکت میکند و تروجان برای کنترل گرههای بیشتر به منظور دسترسی به گرههای با ارزش و کسب اطلاعات حساس راهاندازی خواهد شد. در همان زمان، مهاجم همچنان در شبکه هدف با پنهان شدن در سفتافزار سیستم باقی میماند.

گلوبال تایمز: آیا سازمانهای هکری متخصص و سازمانیافته خارجی مانند OceanLotus، در حال افزایش حملات روی چین هستند؟

شیائو: با افزایش رقابت میان قدرتهای بزرگ، چین موظف به مقابله با چالش امنیت سایبری فزاینده است. عوامل تهدید سایبری پیشرفته – که ما با آنها مواجه هستیم – اغلب دارای پیشزمینه آژانس اطلاعاتی خارجی هستند. آنها نیت قاطع برای حمله دارند و میتوانند هزینه بالای حملات را تحمل کنند. با حمایت تیم مهندسی پیشرفته، تیمی سطح بالا از کارمندان تجهیزات مناسب را از انبار حمله برای یک حمله ترکیبی انتخاب میکند.

تشخیص، تجزیه و تحلیل و ردیابی

گلوبال تایمز : با توجه به DroppingElephant، به عنوان یک مثال، آیا میتوانید در مورد نحوه شناسایی، تجزیه و تحلیل و ردیابی حمله مداوم پیشرفته (APT) توضیح دهید؟

شیائو : اول از همه، این حمله بر پلتفرمهای آگاهی موقعیتی و محصولات حفاظت تهدید پیشرفته بهکار رفته در سمت کاربر برای کمک به کاربران در تشخیص حملات و ردیابی آنها متکی است. در عین حال، Antiy از تعداد زیادی جلسه نظارتی برای اجرای ضبط تهدید فعال یا تجزیه و تحلیل خودکار و اشتراک اطلاعات تهدید با شرکتها و سازمانهایی در صنعت استفاده کرد. تیم تجزیه و تحلیل آنتی، اطلاعات عمومی را با نتایج تجزیه و تحلیل خود ترکیب کرد تا گروه هکری DroppingElephant شناسایی شده و فرد طبیعی دقیقاً مشخص شود.

گلوبال تایمز : حفظ امنیت سایبری مانند درمان مردم بهوسیله پزشکان و نجات زندگی آنها است. آیا توسعه مهارتهای پزشکی میتواند با رشد بیماریها ادامه یابد؟

شیائو : ماهیت امنیت سایبری، مقابله و جوهر رویارویی، توانایی هر 2 طرف برای حمله و دفاع است. این تقابل، طولانیمدت و پویا است و استفاده از طرحهای ابتکاری در یک نبرد به عوامل بسیاری بستگی دارد. در تقابلهای مختلف، مهاجم طرح ابتکاری خاصی دارد، اما مدافع میتواند در برابر حملات سیستماتیک با دفاع سیستماتیک مقابله کند. آنها میتوانند محدوده حمله را کاهش داده، منابع مهاجم را شناسایی و حمله را متوقف کنند.

نفوذ دشمن

گلوبال تایمز : امنیت سایبری به نقطه عطفی در درگیریهای بزرگ و تقابل ژئوپولیتیک تبدیل شده است. ضعف چین در حوزه امنیت سایبری چیست؟

شیائو : براساس مشاهدات، کمبود آگاهی موقعیتی، دفاع از سیستمهای اطلاعاتی مهم و زیرساختهای مهم اطلاعاتی، از مشکلات اصلی ما محسوب میشود. ما نسبت به حملات سطح پایین مانند باجافزارها و بدون توجه به حملات از سوی عوامل تهدید سایبری پیشرفته آسیبپذیر هستیم. تواناییهای دفاع سایبری، به قابلیتی کلیدی برای کشورهای بزرگ تبدیل شدهاند.

ما باید بهطور جامع توانایی امنیتی و دفاع از زیرساختهای اطلاعاتی چین را بهبود بخشیم. در هر سیستم و زیرساخت اطلاعاتی مهم، ما نیاز به رسیدن به آگاهی کامل و دفاع مؤثر همه جانبه داریم. برای دفاع از امنیت شبکه، ما باید بهطور عینی مشخص کنیم که دشمن شبیه چیست. این یک تحلیل جامع از اهداف، سیستمها، قابلیتها، منابع و برنامههای عوامل تهدید سایبری است. برای سناریوهایی با ارزش اطلاعات، سطح دفاعی و تهدید پیشرفته، منزوی کردن دشمن بهلحاظ فیزیکی غیرواقعی است. ما باید ذهنیت را تحقق بخشیم؛ زیرا دشمن به ما نفوذ کرده و خواهد کرد.

گلوبال تایمز : ارزیابی شما از توانایی ایالات متحده در حملات و دفاع سایبری چیست؟ آیا شکاف میان چین و آمریکا بزرگ است؟ آیا همکاری بینالمللی در حوزه امنیت سایبری مورد نیاز است؟

شیائو : ایالات متحده، بزرگترین سیستم مهندسی در جهان را دارد که از اطلاعات سیگنال و عملیاتهای حمله سایبری حمایت میکند. این کشور، بزرگترین و پیچیدهترین سازمانها و پرسنل را به همراه بزرگترین انبار حمله سایبری مانند کد مخرب پیشرفته به منظور پوشش تمام پلتفرمهای سیستم، تعداد زیادی ابزارهای بهکار رفته، پلتفرمهای حمله و دستگاههایی برای آسیبپذیریهای ناشناس دارد.

آمریکا، علاوه بر ایجاد تعداد زیادی سیستمهای مهندسی عملیاتهای حمله و اطلاعاتی، از هرگونه تلاش برای اجرای عملیاتهای مختلف جنگی دریغ نکرده است. از منظر توانایی دفاعی، این کشور بهتدریج از یک مدل ساختاری تهدیدگرا به یک مدل ساختاری ظرفیتگرا در آغاز قرن حاضر حرکت کرده و سرمایهگذاریهای سیستماتیک و جامع امنیتی انجام داده است. از لحاظ برنامهریزی، ساخت و بهرهبرداری از امنیت شبکه، ایالات متحده روشها، چارچوبها، استانداردها و موارد بسیار دیگری را به همراه تجارب عملیاتی موفقیتآمیز بسیاری در اختیار دارد.

مقابله با عوامل تهدید سایبری پیشرفته، چالش بسیار مهمی برای سیستمها و زیرساختهای اطلاعاتی کلیدی چینی به شمار میرود. این کار به سرمایهگذاری و ساختاری مستحکم نیاز دارد. میتوان گفت که سطح دفاع از سیستمهای اطلاعاتی مهم و زیرساختهای حیاتی، تعداد طرحهای ابتکاری پکن در مواقع بحرانی را مشخص میکند. اگر چه هر کشوری موقعیتهای ملی و منافع مختلفی دارد، اما آنها با تهدیدات و چالشهای مشترکی مواجه هستند. به عنوان مثال، در واکنش به شیوع جدی ویروس شبکه و روزنههای تهدیدآمیز برای زیرساختهای اطلاعاتی مهم، آنها به مکانیسمهای اضطراری مطابق برای حفظ امنیت فضای سایبری نیاز دارند.»