مروری بر آسیبپذیری فراگیر BIAS

به گزارش کارگروه امنیت سایبربان ، به نقل از پایگاه اینترنتی ZDNet، آسیبپذیری BIAS که نام آن برگرفته از Bluetooth Impersonation AttackS است نسخه سنتی پودمان Bluetooth را که با عناوینی همچون Basic Rate / Enhanced Data Rate، Bluetooth BR/EDR و Bluetooth Classic نیز شناخته میشود تحت تأثیر قرار میدهد.

این ضعف امنیتی از مدیریت ناصحیح ارتباط کلید موسوم به Long-term ناشی میشود.

این کلید در اولین باری که دو دستگاه Bluetooth به یکدیگر وصل (Pair) میشوند ساخته میشود. در جریان نخستین ارتباط، هر دو دستگاه بر سر یک کلید Long-term توافق کرده و در ادامه از آن برای استخراج کلیدهای نشست (Session Key) در ارتباطات آتی استفاده میکنند؛ بدون آنکه نیاز به آن باشد که صاحبان دستگاه در هر بار برقراری ارتباط، مجدداً درگیر پروسه مفصل Pairing شوند.

این محققان، باگ را در پروسه اصالتسنجی پس از اتصال (Post-bonding) کشف کردهاند. باگ مذکور مهاجم را قادر میکند تا با جعل (Spoof) دستگاهی که قبلاً به دستگاه دوم متصل شده، بدون نیاز به دانستن کلید Long-term که پیشتر بین دو دستگاه برقرارشده بود به دستگاه دوم اصالتسنجی شود.

بهمحض موفقیت در اجرای حمله BIAS مهاجم میتواند به دستگاه با نسخه سنتی پودمان Bluetooth دسترسی یافته یا کنترل کامل آن را در اختیار بگیرد.

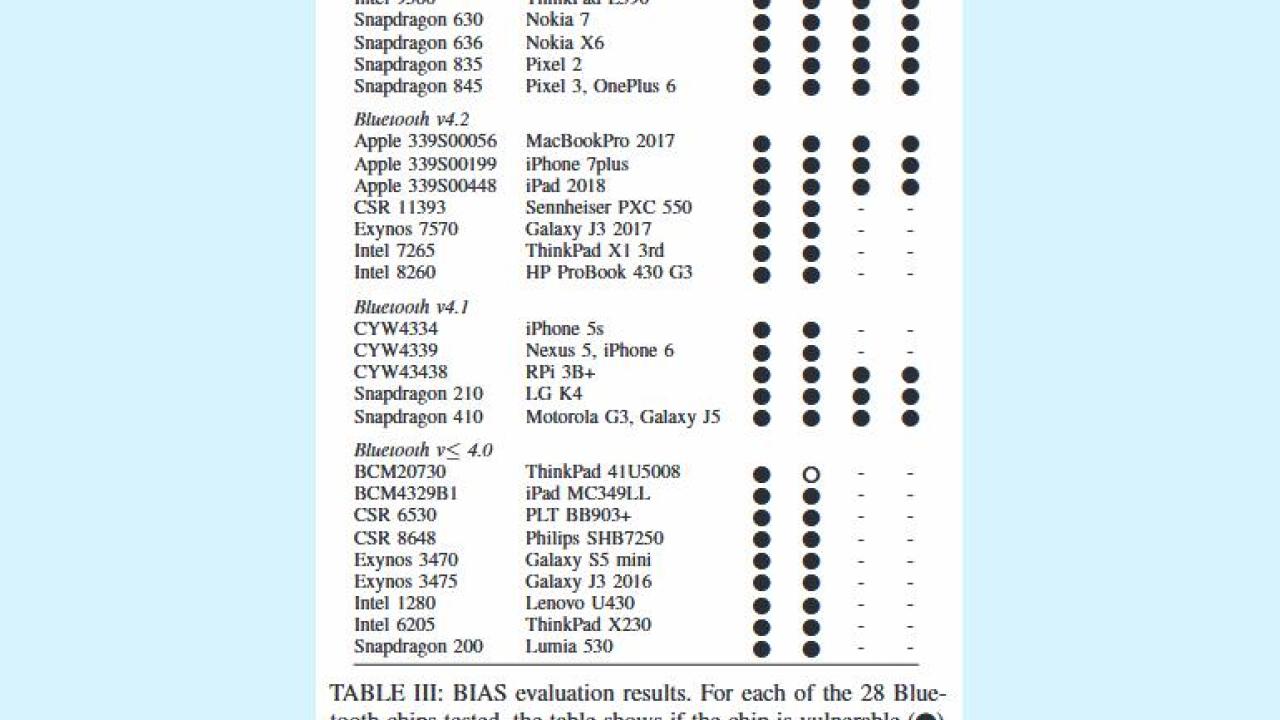

گروه تحقیقاتی، اجرای این حملهبر ضد دامنه گستردهای از دستگاهها، شامل گوشیهای هوشمند (iPhone، Samsung، Google، Nokia، LG و Motorola)، تبلتها (iPad)، لپتاپها (MacBook و HP Lenovo)، هدفونها (Philips و Sennheiser) و سیستمهای برونتراشهای (Raspberry Pi و Cypress) را قابل انجام دانسته است.

ازآنجاکه تمامی دستگاههایی که به زبان Bluetooth گفتگو میکنند از BIAS تأثیر میپذیرند این محققان نیز در دسامبر سال میلادی گذشته وجود آسیبپذیری را به سازمان استانداردسازی Bluetooth Special Interest Group – بهاختصار Bluetooth SIG – که توسعه استانداردهای Bluetooth زیر نظر آن انجام میشود گزارش کردند.

در بیانیهای که Bluetooth SIG آن را منتشر کرده این سازمان گفته که با بهروزرسانی Bluetooth Core Specification امکان تنزل پودمان Bluetooth Classic از روش اصالتسنجی "امن" به روش "سنتی" در جریان حمله BIAS سلب شده است.

انتظار میرود که فروشندگان Bluetooth نیز در ماههای آتی اقدام به ارتقای ثابتافزار (Firmware) خود برای ترمیم این آسیبپذیری کنند. بااینحال، تاریخ انتشار این بهروزرسانیها حتی برای گروه تحقیقاتی کاشف BIAS روشن نیست.

این محققان در تابستان سال گذشته هم ضعفی معروف به KNOB – برگرفته از Key Negotiation of Bluetooth – را کشف کرده بودند. اطلاعات بیشتر در مورد KNOB در لینک زیر قابلمطالعه است:

https://knobattack.com/

آنها معتقدند که ترکیب BIAS و KNOB میتواند منجر به هک فرایند احراز هویت حتی درزمانی که دستگاههای Bluetooth Classic در وضعیت امن اصالتسنجی میگردند شود.

لذا ترمیم هردوی آسیبپذیریهای BIAS – با شناسه CVE-۲۰۲۰-۱۰۱۳۵ – و KNOB – با شناسه CVE-۲۰۱۹-۹۵۰۶ – موجب ایمن شدن دستگاه میشود.

جزییات بیشتر در خصوص BIAS در لینک زیر قابل دریافت است:

https://francozappa.github.io/about-bias/publication/antonioli-۲۰-bias/antonioli-۲۰-bias.pdf