رمزگزاری کامل حافظه در پردازنده های جدید اینتل

به گزارش کارگروه فناوری اطلاعات سایبربان ؛ روز سهشنبه، شرکت اینتل در طی رویدادی به بیان جزئیات امنیت محصولاتش و قابلیتهای امنیتی و چگونگی کارکرد آنها در آینده پرداخت. البته کل این مراسم را میتوان اعلام برنامه اینتل برای جبران عقب ماندگیاش نسبت به AMD دانست.

ابتدا ارائهدهندگان این رویداد برنامههای اینتل را دربارهی افزونههای گارد نرمافزاری این شرکت یا به اختصار SGX بیان کردند و پس از آن دربارهی رمرگذاری کامل حافظه صحبت کردند که بسیار جالبتر به نظر میرسد.

افزونههای گارد نرمافزای

این تکنولوژی که در سال ۲۰۱۴ معرفی شد و با ریزمعماری Skylake در سال ۲۰۱۵ عرضه شد، در واقع در سطح سختافزار قسمت هایی از حافظه سیستم را در جهت امنیت هر چه بیشتر، از کاربران و حتی مدیران سیستم محافظت میکند. SGX مجموعهای از دستورالعملها برای پردازندههای دارای معماری X86_64 میباشد که به برخی برنامهها اجازه میدهد تا قسمتهایی از حافظه را به قلمرو تبدیل کنند. دادههای موجود در این قلمروها به شکل سختافزاری رمزگذاری شده و تنها خود CPU میتواند آنها را رمزگشایی کند. در نتیجه کاربران دیگر و یا حتی مدیر سیستم نمیتوانند دادههای موجود در این قلمروها را خوانده و یا تغییر دهند.

ین ویژگی مشکلات متعددی دارد؛ مشکل اول که واضح هم هست، آن است که هر توسعه دهنده باید نرمافزارش را با این قابلیت سازگار کند و فقط هم روی پردازندههای اینتل قابل اجرا است چرا که اینتل آن را به شکلی انحصارطلبانه توسعه داده است. همچنین با توجه به محدودیت حداکثر ۱۲۸ مگابایتی قلمرو، شرکتهای نرمافزاری باید تصمیمات سختی برای انتخاب بین دادههای محرمانه و غیر محرمانه اتخاذ کنند. چنین کاری بسیار پیچیده و زمانبر است و تنها با کلیک بر روی یک گزینه و انتخاب سازگاری با SGX نمیتوان از آن پشتیبانی کرد.

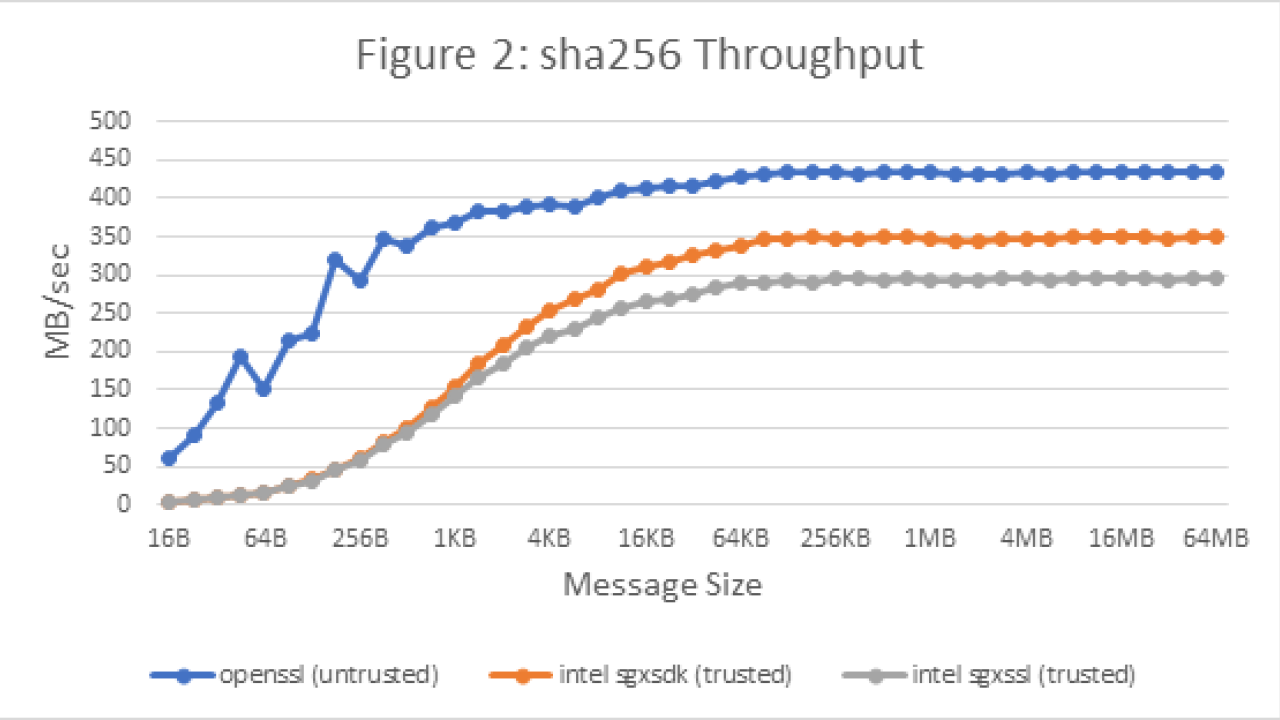

در سال ۲۰۱۷ هم آقای Danny Harnik از شرکت IBM طی آزمایشی دریافت که با فعال نمودن SGX، بین ۲۰ تا ۵۰ درصد از توان عملیاتی نرمافزار کاسته میشود. البته که تست او ۱۰۰ درصد دقیق نمیباشد اما میتواند یک ذهنیت کلی از این قابلیت برای کاربران شکل دهد.

رمزگذاری کامل حافظه

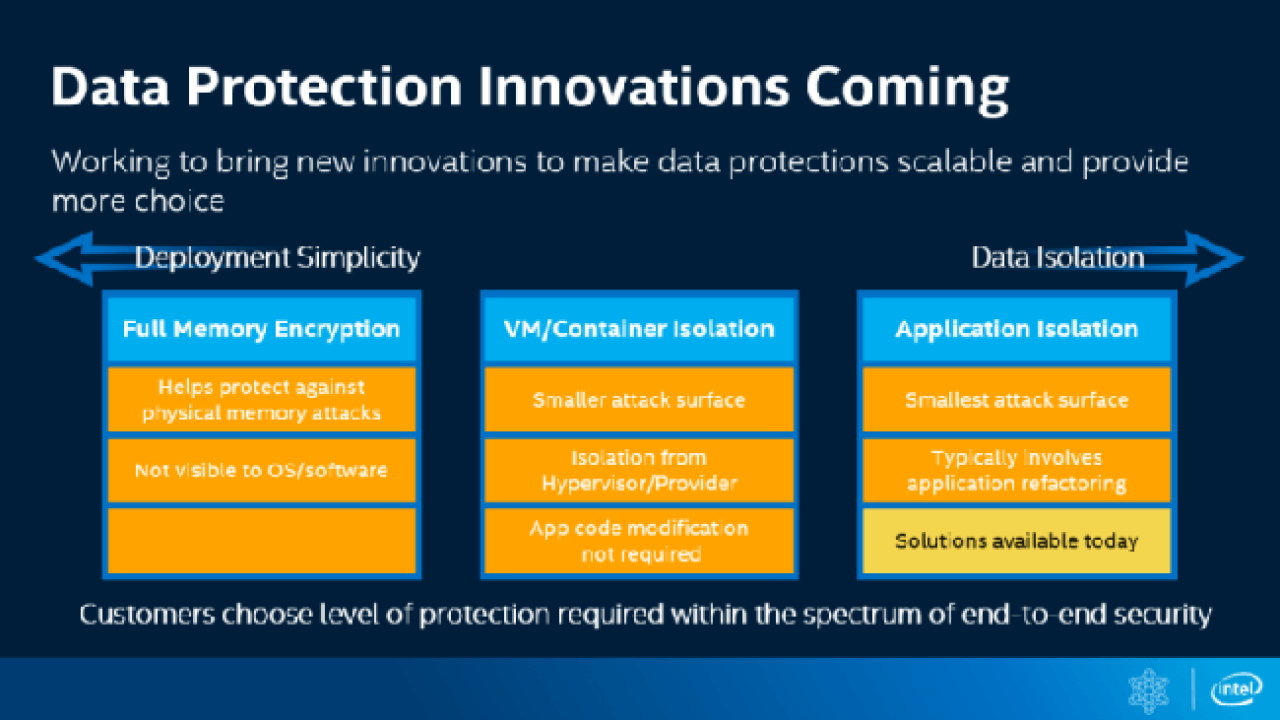

پس از تشریح ویژگیهای SGX، به توضیح برنامههای امنیتی برای آینده پرداخته شد و اینتل فناوری رمزگذاری کامل حافظهاش را با نام رمزگذاری کلی حافظه (TME) و به طور دقیقتر رمزگذاری کلی حافظهی چند کلیده یا MKTME معرفی کرد. هر چند حالا برای اظهار نظر درباره آن زود است.

با توجه به اینکه در حال حاضر هیچ پردازندهای با این ویژگی وجود ندارد، میتوان این مفهوم را با فناوریهای قابل دسترس مثل قابلیت رمزگذاری امن حافظه شرکت AMD یا به اختصار SME و همچنین ویژگی مجازیسازی با رمزگذاری امن یا مختصراً SEV مقایسه کرد.

در سال ۲۰۱۶، AMD ویژگی رمزگذاری ایمن حافظه (SME) را عرضه کرد که بر خلاف قابلیت SGX اینتل، محدودیتی برای اختصاص فضا برای دادههای محرمانه نداشته و انحصار طلبی در آن دیده نمیشد. در این روش کلیدها با استاندار ۱۲۸ بیت AES توسط یک تولیدکننده تصادفی عدد (RNG) سختافزاری در هر بار بوت شدن سیستمعامل تولید شده و همانند SGX هیچ کاربر و یا مدیر سیستمی اجازه دسترسی به آنها را ندارد.

البته روش SME شرکت AMD مانند SGX اینتل به انجام تغییراتی در روند توسعه نرمافزار نیاز دارد. اما میتوان با انتخاب گزینهای در بایوس (Legacy یا UEFI)، حالت TSME یا به عبارتی رمزگذاری امن حافظه به شکل نامرئی را فعال کرد که بر خلاف روش معمول، نیازی به تغییر در توسعهی نرمافزار نداشته و بدون هیچ پیشنیازی قابل استفاده است.

با توجه به بررسیها، روش به کار گرفته شده توسط AMD نسبت به اینتل تاثیر کمتری بر عملکرد نرمافزارها دارد. حال باید دید که در آینده قابلیتهای TMEیا MKTME چه نتیجهای از خود به جای میگذارند.

نتیجهگیری

در حال حاضر برگزاری چنین رویدادهایی برای اینتل سخت است چرا که مشکلهای امنیتی متعددی در طی چند سال گذشته در محصولاتش گزارش شده و البته جا ماندن این شرکت از AMD در بازدهی و نوآوری منجر به کاهش سهم آن از بازار کامپیوترهای رومیزی شده است. اینتل در این رویداد نیز با معرفی قابلیتهای امنیتی جدید، تنها سعی داشت خود را به سطح قابلیتهای امنیتی موجود در سری پردازندههای سرور Epyc ساخت AMD و حتی بعضی از محصولات رده دسکتاپش برساند.