حملات RangeAmp برای از دسترس خارج کردن وبسایتها و سرورهای CDN

به گزارش کارگروه امنیت سایبربان، به نقل از پایگاه اینترنتی ZDNet، این تکنیک منع سرویس (DoS) جدید که RangeAmp نامگذاری شده است از پیادهسازیهای نادرست ویژگی Range Request در HTTP سوء استفاده میکند.

ویژگی Range Request در HTTP بخشی از استاندارد HTTP است و به کلاینتها (معمولاً مرورگرها) اجازه میدهد تنها یک قسمت خاص از یک فایل را از یک سرور درخواست کنند. این ویژگی برای مکث و از سرگیری ترافیک در شرایط کنترل شده (مکث یا از سرگیری اقدامات) یا کنترل نشده (ازدحام در شبکه یا قطع ارتباط) ایجاد شده است.

استاندارد HTTP Range Requests بیش از نیم دهه در کار گروه مهندسی اینترنت (IETF) مورد بحث قرار گرفته است، اما به دلیل مفید بودن آن، قبلاً توسط مرورگرها، سرورها و CDNها پیادهسازی شده است.

اکنون، تیمی از پژوهشگران چینی میگویند كه مهاجمان میتوانند از درخواستهای نادرست HTTP Range Requests استفاده كنند تا چگونگی واکنش سرورهای وب و سیستمهای CDN هنگام مواجهه با یك درخواست Range Requests را تشدید كنند.

این تیم می گوید دو حمله مختلف RangeAmp وجود دارد:

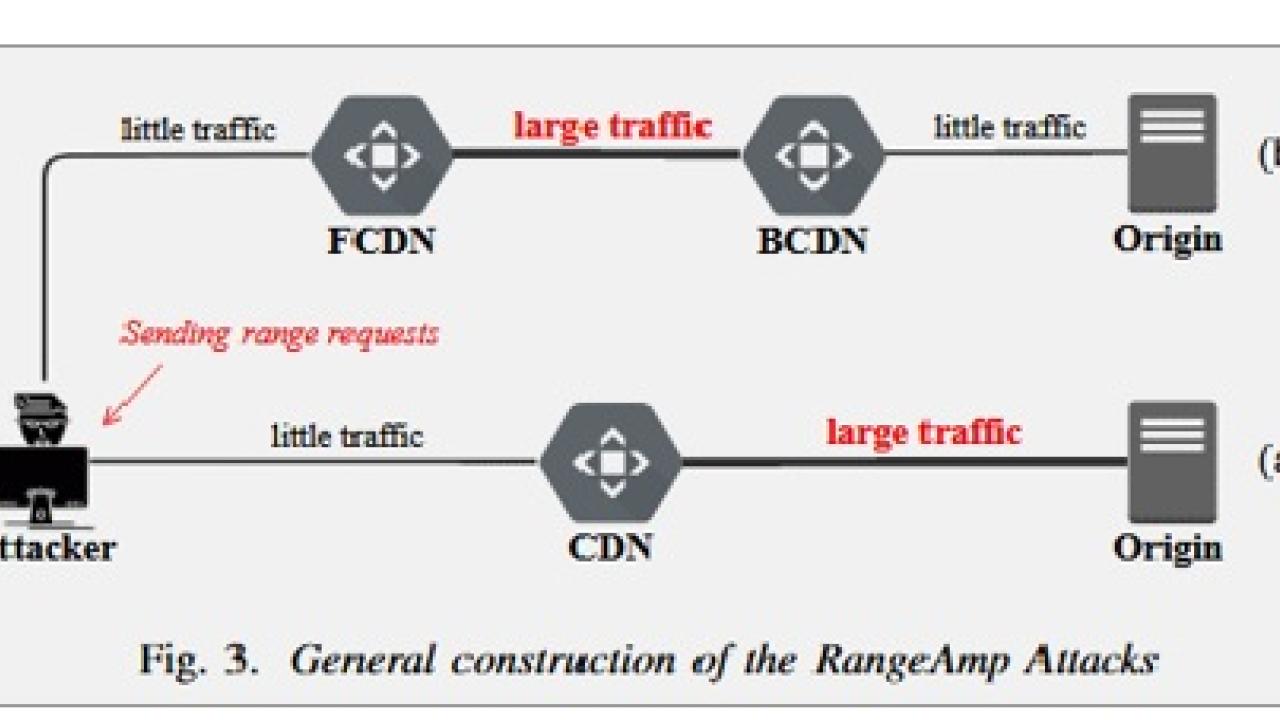

۱. حمله اولRangeAmp Small Byte Range یا بهاختصار SBR نامیده میشود. در این حالت (بخش (a) در تصویر زیر)، مهاجمان درخواست نامناسب HTTP Range Request را به ارائهدهنده CDN ارسال میکنند، که این امر ترافیک را به سمت سرور مقصد تشدید میکند و درنهایت سایت موردنظر را از دسترس خارج میکند.

۲. مورد دوم یک حمله RangeAmp Overlapping Byte Range یا OBR نامیده میشود. در این حالت (بخش (b) در تصویر زیر)، مهاجم درخواست نامطلوب HTTP Range Request را به ارائهدهنده CDN میفرستد و در این حالت ترافیک از طریق سایر سرورهای CDN محدود میشود که در نتیجه ترافیک در داخل شبکههای CDN تشدید شده و سرورهای CDN و دسترسی به آنها و همچنین به بسیاری از سایتهای مقصد دیگر غیرممکن میشود.

پژوهشگران گفتند كه آنها حملات RangeAmp را علیه ۱۳ ارائهکننده CDN آزمایش كردند و دریافتند كه همه در برابر حمله RangeAmp SBR آسیبپذیر هستند. شش مورد نیز هنگام استفاده در ترکیبهای خاص در برابر نوع OBR آسیبپذیر هستند. آنها گفتند که این حملات بسیار خطرناک بوده و برای انجام آن به حداقل منابع نیاز است. از میان این دو حمله، RangeAmp SBR میتواند منجر به تشدید ترافیک بیشتری شود.

این پژوهشگران طی چند ماه گذشته جزئیات پژوهش خود را با ارائهدهندگان تحت تأثیر CDN شامل جزئیات حمله RangeAmp، به اشتراک گذاشتند. اکثر ارائهدهندگان CDN نسبت به رفع این آسیبپذیری یا برنامهریزی برای بروزرسانی پیادهسازی ویژگی HTTP Range Request اقدام کردند.