تکنیک جدید هکرهای روسیه، چین و هندوستان

به گزارش کارگروه امنیت سایبربان؛ گروههای هکری دولتی در سال جاری تکنیک جدیدی به نام «تزریق الگوی RTF» را اتخاذ کردهاند که پیچیدگی جدیدی به ارمغان آورده و شناسایی و توقف حملات این گروهها را سختتر کرده است.

شرکت امنیت ایمیل پروف پوینت (Proofpoint) چهارشنبه 1 دسامبر در گزارشی نوشت:

هکرهای دولتی چین، روسیه و هند در حال حاضر از این تکنیک استفاده میکنند. تکنیکی که کارشناسان این شرکت انتظار دارند توسط هکرهای با انگیزه مالی نیز به کار گرفته شود.

تزریق الگوی RTF چیست؟

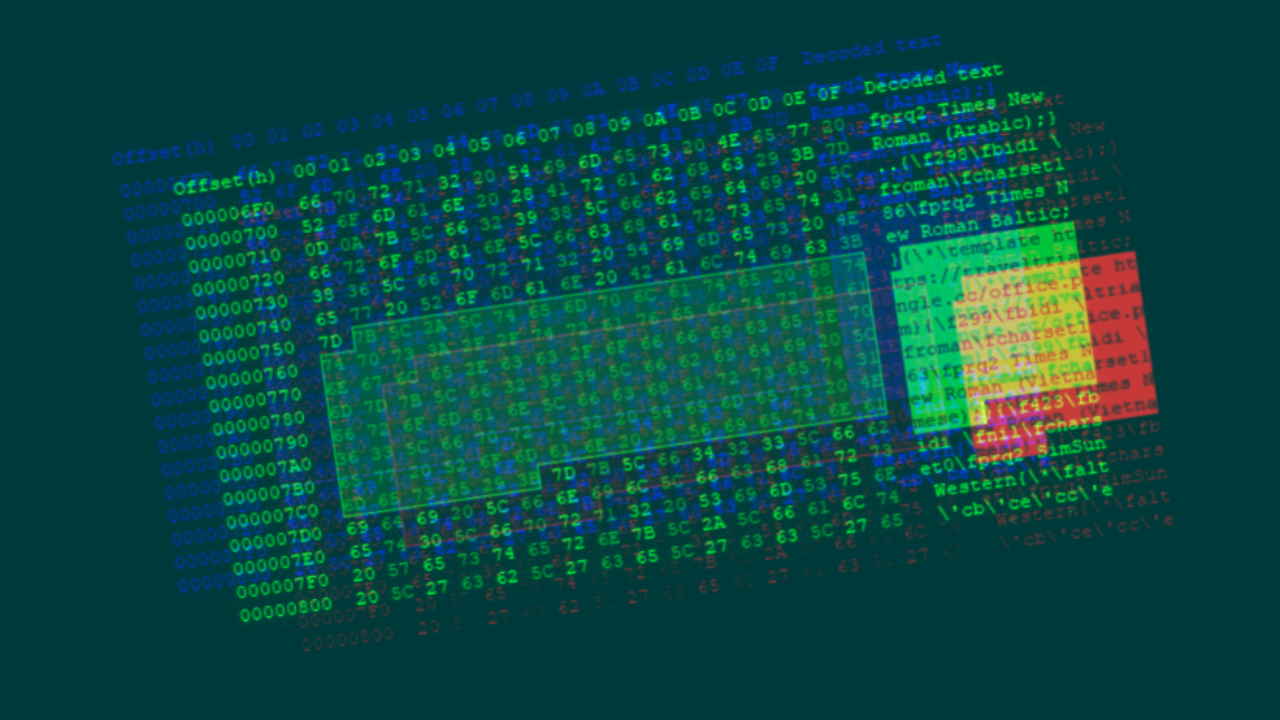

این حمله که تزریق الگوی RTF (RTF Template Injection) نامیده میشود، بهخودیخود جدید نیست، بلکه نوع جدیدی از حمله تزریق الگوی کلاسیک است که سالهاست شناختهشده است. حملات تزریق الگو کلاسیک زمانی رخ میدهد که ورودی کاربر مستقیماً به یک الگو متصل شود و بهعنوان داده ارسال نمیشود. این امر به مهاجمان اجازه میدهد تا دستورالعملهای الگوی دلخواه را بهمنظور دستکاری موتور الگو تزریق کنند و اغلب آنها را قادر میسازد تا کنترل کامل سرور را به دست بگیرند.

این تکنیک جدید حول یک ویژگی مایکروسافت آفیس میچرخد که در آن کاربران میتوانند یک سند را با استفاده از یک الگوی از پیش تعریفشده ایجاد کنند. این الگوها ممکن است بهصورت محلی ذخیره شوند یا از طریق یک سرور راه دور برای حملاتی تحت عنوان "تزریق قالب از راه دور" دانلود شوند.

ایده این است که مهاجمان میتوانند فایلهای آفیس مخرب مانند DOC، XLS یا PPT را برای قربانیان ارسال کنند و زمانی که برنامه آفیس باید محتوا ارائه دهد، کدهای مخرب را از طریق ویژگی الگو بارگذاری کنند.

حملاتی که از تزریق الگو سوءاستفاده میکنند سالهاست که انجام میشود، اما تعداد این نوع حملات در سال 2020، زمانی که «تزریق الگو از راه دور» به یک تکنیک محبوب در برخی از گروههای هکری تبدیل شد، افزایش یافت؛ اما در تمام این حملات از فایلهای آفیس بهخصوص فایلهای وورد (Word) استفاده میشد.

به گفته پروف پوینت هکرها در نسخه جدید این حمله بهجای استفاده از فایلهای وورد یا سایر فایلهای آفیس از فایلهای کلاسیک RTF ویندوز استفاده میکنند که با بهرهگیری از یک الگوی ذخیرهشده در یک URL از راه دور، از قابلیت مرتب کردن محتوای آنها پشتیبانی میکند.

طبق گزارش پروف پوینت درواقع هکرها فایلهای RTF را با اغواکنندههایی که ممکن است در اهدافشان ایجاد علاقه کند ادغام میکنند و در حال ساخت یک الگو هستند که حاوی کد مخربی است که بدافزار را اجرا میکند و در حال ویرایش فایلهای RTF هستند تا زمانی که فایل باز میشود، الگو را بارگذاری کنند. سپس این اسناد با استفاده از حملات فیشینگ برای قربانیان ارسال میشود، به این امید که قربانیان اسناد را باز کنند.

اگرچه کاربران باید روی عبارت «فعال کردن ویرایش» یا «فعال کردن محتوا» که یک هشدار امنیتی شناختهشده است و اجرای خودکار کدهای مخرب الگو را مسدود میکند، کلیک کنند، اما سالهاست که این ویژگی در مسدود کردن حملات آفیس کارآمد نبوده زیرا اکثر کاربران را میتوان با برخی از طرحهای هوشمندانه سند فریب داد تا روی دکمهها کلیک کنند.

گروههایی که از این تکنیک استفاده میکنند

در مورد اینکه چه افرادی از این تکنیک استفاده میکند، شرکت پروف پوینت سه گروه دولتی مانند TA423 (چین)، Gamaredon (روسیه) و DoNoT (هند) را شناسایی کرده است.

اولین کسانی که از این تکنیک استفاده کردند DoNot و TA423 بودند که از اوایل ماه مارس امسال استفاده از اسناد RTF با قالبهای مخرب را آغاز کردند، زمانی که DoNoT اولین دامنههای خود را ثبت کرد تا یک ماه بعد اولین حملات خود را انجام دهد.

حملات بعدی گروه DoNoT با استفاده از تکنیک تزریق الگوی RTF تا ماه ژوئیه و حملات گروه TA423 تا اواخر سپتامبر ادامه داشت در آن زمان این گروه شرکتهای انرژی مالزی را که به اکتشاف انرژی در آبهای عمیق متصل بودند، هدف قرار دادند.

گروه گاماردون (Gamaredon) که اوکراین آن را شناسایی کرده و مدعی است تحت کنترل آژانس اطلاعاتی FSB روسیه است جدیدترین گروهی است که از این روش استفاده کرده است.

این گروه در کمپینی در ماه اکتبر از فایلهای RTF ای استفاده کردند تا شبیه فایلهای دولتی اوکراین باشد.

پروف پوینت در انتهای گزارش خود به این نتیجه رسید که اثربخشی حملات تزریق قالب از راه دور آفیس در سالهای اخیر نشان میدهد که حملات تزریق قالب از راه دور RTF نیز باقی خواهند ماند.

محققان پروف پوینت معتقدند علاوه بر سایر گروههای هکری، گروههایی باانگیزههای مالی مانند گروههای بات نت و باج افزاری نیز ممکن است از این روش سوءاستفاده کنند. این محققان گفتند:

درحالیکه این روش در حال حاضر توسط تعداد محدودی از گروههای هکری با طیف وسیعی از پیچیدگیها استفاده میشود، اثربخشی این تکنیک و سهولت استفاده از آن احتمالاً باعث پذیرش بیشتر آن در سایر گروههای هکری خواهد شد.

مایکل راگی (Michael Raggi) یکی از کارشناسان پروف پوینت هم در انتها خاطرنشان کرد:

با توجه به حداقل تلاش لازم برای مسلح کردن پیوستهای RTF قبل از استقرار در کمپینهای فیشینگ، ممکن است استفاده از این الگوی تثبیتشده افزایش یابد.