استفاده باج افزار ProLock از QakBot برای رخنه به شبکه قربانیان

به گزارش کارگروه امنیت سایبربان، به نقل از پایگاه اینترنتی BleepingComputer ، شرکتDiebold Nixdorf، یک شرکت آلمانی فعال در حوزه فناوری اطلاعات، ازجمله جدیدترین قربانیان ProLock است. علیرغم آنکه حمله ProLock به این سازنده تجهیزات خودپرداز پیش از شروع رمزگذاری و دستدرازی به فایل ها کشف شد اما موجب بروز اختلالاتی در شبکه این شرکت گردید.

این باج افزار، نخست بانام PwndLocker ظهور کرد. اما از ماه مارس و پس از ترمیم باگی در آنکه امکان رمزگشایی رایگان فایلها را فراهم میکرد به ProLocker تغییر نام داد.

اکنون شرکت Group-IB در گزارشی به بررسی این باج افزار پرداخته است.

گردانندگان ProLock بسته بهاندازه شبکه قربانی مبالغی بین ۱۷۵ هزارتا ۶۶۰ هزار دلار را از قربانیان خود اخاذی میکنند.

مهارت مهاجمان ProLock و تکنیکهای مورداستفاده آنها مشابه با روش کارگروههای سرشناس باج افزاری نظیر Sodinokibi و Maze است. بااینحال، حتی مهاجمان حرفهای نیز در مراحلی همچون توزیع، رخنه اولیه و حرکات جانبی از هکرهای مستقل پشتیبانی میگیرند.

ProLock برای رخنه به اهداف خود از دو روش استفاده میکند. اولین روش، توزیع از طریق QakBot – که بانام QBot نیز شناخته میشود – است. QakBot پیشتر نیز در انتشار باج افزار MegaCortex نقش داشت.

دومین روش، حمله به سرورهای با پودمان RDP باز و قابلدسترس بر روی اینترنت است. دسترسی از طریق RDP به تکنیکی متداول میان گردانندگان باج افزار تبدیلشده است. معمولاً دسترسی به سرورهای با RDP باز از گروههای ثالت خریداری میشود اما در مواقعی نیز مهاجمان خود اقدام به هک این سرورها میکنند.

استفاده ProLock از QakBot برای دسترسی به شبکه قربانی را میتوان مشابه با مشارکت Ryuk با TrickBot و DoppelPaymer/BitPaymer با Dridex دانست.

QakBot یک تروجان بانکی است که از طریق کارزارهای فیشینگ و در قالب اسناد مخرب Microsoft Word که معمولاً به سازمانها ارسال میشوند منتشر میشود. Emotet نیز در مواردی در ناقل این بدافزار بوده است.

QakBot و ProLock هر دو از پروسه معتبر PowerShell برای دریافت کد مخرب اولیه بدافزار استفاده میکنند.

بدافزار بانکی توسط ماکروهای مخرب بر روی دستگاه قربانی دریافت و نصب میشود. اما کد باج افزار از یک فایل تصویری JPG یا BMP استخراج میشود.

اگر گردانندگان ProLock از دسترسی RDP برای دستیابی به شبکه قربانی استفاده کنند ماندگاری معمولاً از طریق حسابهای کاربری معتبر برقرار میشود. اما درروش انتشار از طریق QakBot از چندین روش ازجمله ساخت کلیدهای Run و فرامین زمانبندیشده (Scheduled Task) استفاده میشود.

فراهم کردن بستر برای ProLock توسط QakBot حدود یک هفته طول میکشد. تروجان باج افزار را نصب نمیکند. اما درعینحال اسکریپتهای موسوم به Batch را از انباره های ذخیرهسازی ابری دریافت و اجرا میکند.

پس از دستیابی به اطلاعات اصالتسنجی برخی سرورها حرکات جانبی آغاز میشود. مهاجمان اسکریپتهای خود را با بهرهگیری از ابزار معتبر PsExec بر روی دستگاههای مقصد در شبکه قربانی اجرا میکنند.

گردانندگان یک اسکریپت PowerShell را برای استخراج ProLock که کد دودویی آن در یک فایل تصویری جاسازیشده اجرا کرده و باج افزار را بر روی سیستمهای قابلدسترس توزیع میکنند.

برای توزیع از WMIC استفاده میشود.

گردانندگان ProLock دادهها را از روی یک شبکه هک شده سرقت میکنند. بدین منظور فایلها با استفاده از ۷-Zip فشردهشده و از طریق Rclone به چندین انباره ابری (OneDrive، Google Drive، Mega) ارسال میشود. Rclone یک برنامه خط فرمانی برای همسانسازی دادهها با سرویسهای ذخیرهسازی ابری است.

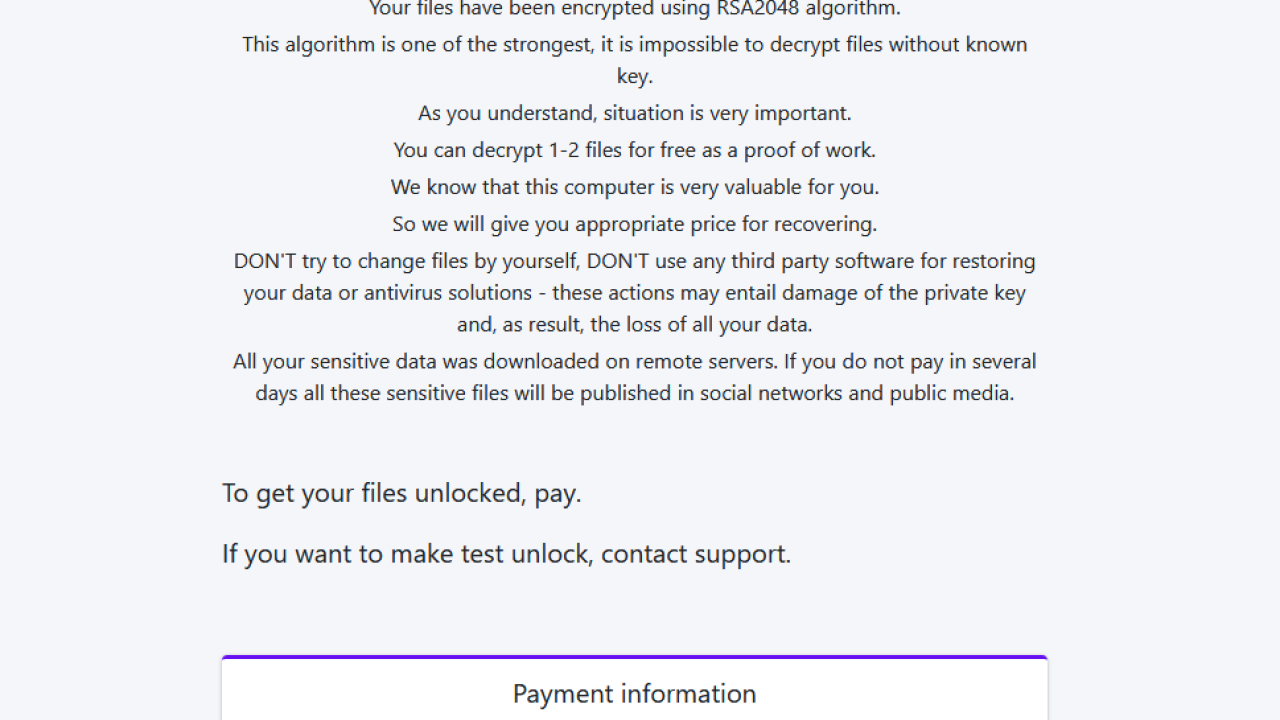

باج افزار پسوندهایی خاص (proLock، pr۰Lock، proL۰ck، key یا pwnd) را به فایلهای رمزگذاری شده الصاق کرده و در هر پوشه فایلی متنی که حاوی دستورالعمل بازگردانی فایلهاست کپی میکند.

به نظر نمیرسد که حداقل در حال حاضر امکان رمزگشایی رایگان این باج افزار امکانپذیر باشد. هرچند که این موضوع ممکن است در آیندهای نزدیک تغییر کند.

مشروح گزارش Group-IB در لینک زیر قابل دریافت و مطالعه است:

https://www.group-ib.com/blog/prolock