کنفرانس بلک هت (Blackhat USA 2022)در لاس وگاس (بخش اول)

توماس هگل (Thomas Hegel) و خوان آندرس گوئررو (Juan Andres Guerrero)، از محققان شرکت امنیتی تهدیدات در SentinelOne در ابتدای این کنفرانس مدعی شدند:

روسیه از تکنیکهای متعددی از جمله DDoS، کمپینهای اطلاعات نادرست و حملات وایپر در مقیاس کلان علیه اوکراین استفاده کرده است.

بازیگران روسیه به صورت زنده در رزمایش ها شرکت می کنند، برخلاف آمریکا که از طریق محیط های مجازی عمل می کند. روس ها واقعاً به محدوده سایبری اهمیت نمی دهند.چیزی که کاملاً مشخص نیست این است که چه مقدار از بدافزار Wiper توسط روسیه قبل از شروع جنگ در فوریه ذخیره شده بود.

شواهدی وجود دارد که نشان میدهد برخی از این بدافزارها قبل از فوریه توسعه یافتهاند، در حالی که به نظر میرسد بسیاری از بدافزارهای وایپر دیگر در سال 2022 در جریان درگیری ساخته شدهاند.

محققان انتظار حملات مشابهی مانند Industroyer2 را در آینده با استفاده از خانواده بدافزارهای سیستم کنترل صنعتی (ICS) دارند.در حال حاضر چیزهای زیادی ناشناخته وجود دارد، اما میتوانم بگویم فعالیت جدیدتری که در رابطه با سیستم کنترل صنعتی مشاهده میکنیم نگرانکننده است و ما فقط نمیدانیم که آیا در جای دیگری از آن استفاده خواهد شد یا خیر.

راب سیلورز، معاون سیاست گذاری وزارت امنیت داخلی و رئیس هیئت بررسی ایمنی سایبری (Cyber Safety Review Board) در این وزارت خانه، هدر ادکینز، معاون و مهندسی امنیت در گوگل در ادامه این کنفرانس اظهار داشتند:

تا زمانی که هیئت بررسی ایمنی سایبری ایجاد نشده بود، واقعاً هیچ مرجعی وجود نداشت که کارش این باشد که انواع مختلف شرکت ها و محققان امنیتی را گرد هم بیاورد و آنچه را که آنها در مورد یک حادثه خاص می گویند و سپس جزئیات حادثه را بشنوند.

هیات بررسی ایمنی سایبری بر اساس فرمان اجرایی بایدن در سال گذشته در مورد امنیت سایبری ایجاد شد.

این کار یک همکاری عمومی-خصوصی بیسابقه برای حقیقتیابی و سپس ارائه درسهای آموختهشده و توصیههایی است که از بزرگترین رویدادهای سایبری بیرون میآیند.یکی از چیزهایی که در مورد جامعه منبع باز آموختیم این است که بسیاری از اوقات اصلاحات، در همین فضای منبع باز انجام می شود و این بدان معناست که شما می توانید روند توسعه اصطلاحات را در این فضا مشاهده کنید و این مورد در مورد Apache نیز وجود داشت.

این فرصتی است برای ما تا فکر کنیم چگونه یک اکوسیستم نرم افزاری بسازیم که همه ما بتوانیم خیلی سریع در آن حرکت کنیم، زیرا می دانیم که چیزهایی در فضای منبع باز اتفاق می افتد که اشکالات کشف می شوند و قبل از افشای آنها، مورد سوء استفاده قرار می گیرند.

یکی از توصیههای کلیدی گزارش هیئت بررسی ایمنی سایبری در مورد آسیب پذیری Log4j این است که نیاز به لایحه مواد نرمافزاری زنجیره تامین (SBOM) (Software Bill of Materials) است.

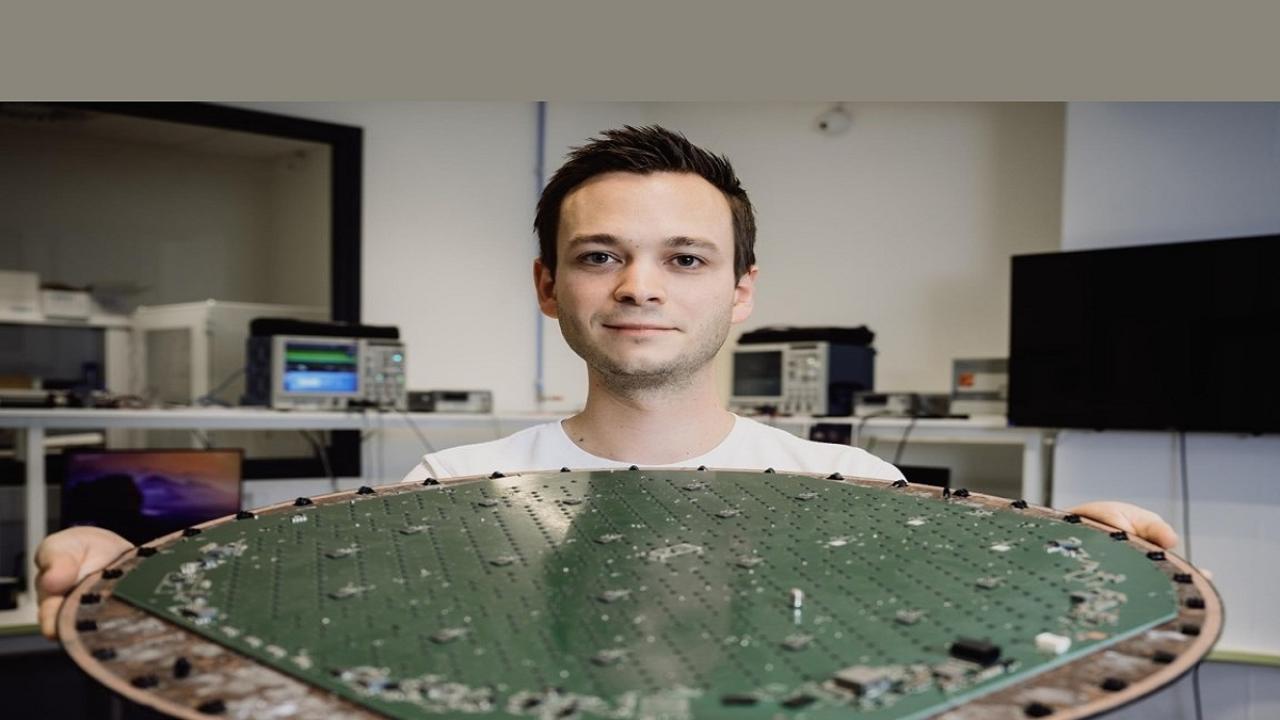

لنرت ووترز (Lennert Wouters)، محقق دانشگاه KU Leuven در بلژیک، در این کنفرانس توضیح داد چگونه می توان حداقل با دسترسی فیزیکی، ترمینال ماهواره ای Starlink را با استفاده از یک مودچیپ خانگی به طور کامل کنترل و تصاحب کرد.وی گفت که او کد و جزئیات اجزای مورد استفاده از طریق GitHub را منتشر خواهد کرد تا افراد دیگر بتوانند مودچیپهای خود را بسازند که در صورت نصب بر روی سختافزار SpaceX، قفل تجهیزات ماهوارهای باند پهن را باز کنند.

این موضوع، به آنها اجازه میدهد تا حفرههای امنیتی اضافی را در دیوایس و احتمالاً شبکه جستجو کنند، با پیکربندی بازی کنند و هر کارکرد دیگری را کشف کنند.

ابتدا، او سیستم جعبه سیاه را با استفاده از تزریق خطای ولتاژ در طول اجرای بوت لودر ROM در سیستم روی تراشه در معرض خطر قرار داد. این کار به او اجازه داد تا تأیید امضای سیستم عامل را دور بزند و کد سفارشی خود را روی ترمینال ماهواره ای اجرا کند.

وی بعد از این کار، به تیم امنیتی SpaceX اطلاع داد که او به سطح روت دسترسی پیدا کرده است. تیم مذکور سپس راه حلی دیگر را به وی پیشنهاد داد: دسترسی SSH شامل کلید امنیتی Yubikey برای احراز هویت.پس از به دست آوردن این دسترسی، تقریباً می توان هر کاری را با ترمینال ماهواره ای انجام داد، از جمله استقرار نرم افزار یا بدافزار خود، دستکاری در تنظیمات و خاموش کردن ارتباطات آن.

وی اعلام کرد :

می توانید پایانههای کاربر را تغییر کاربری دهید؛ بنابراین شاید بتوانید از دو پایانه کاربر برای پیادهسازی [ارتباطات] نقطه به نقطه یا چیزی شبیه به آن استفاده کنید.

دربلک هت لاس وگاس چه محصولات معرفی شد

معرفی پلتفرم امنیتی AppTotal API از سوی شرکت اسراییلی Canonic Security: این امکان جدید، تیمهای امنیتی را قادر میسازد تا اطلاعات دسترسی و آسیبپذیری Canonic App را خودکار و یکپارچه کنند.

معرفی راه حل API از سوی شرکت امنیتی Checkmarx: با هدف ارائه فهرست جامع API، قابلیتهای این راه حل شامل کشف خودکار API، فهرست کامل API، شناسایی API ناشناخته و اصلاح بر اساس API است.

ارائه راه حل مدیریت وضعیت امنیت داده از سوی شرکت آمریکایی Concentric AI: به منظور محافظت از دادههای حساس و به اشتراک گذاشته شده به صورت متن یا پیوست در پلتفرمهای پیامرسان تجاری محبوب مانند ایمیل، Slack

ارائه قابلیت های پیشرفته API از سوی شرکت آمریکایی Contrast Security : پلتفرم Contrast Secure Code به توسعه دهندگان کمک می کند تا فهرست کامل API خود را مشاهده کنند، کد API ایمن بنویسند، زنجیره تامین API را ایمن کنند و از API ها در برابر سوء استفاده محافظت کنند.

راه اندازی روش آنالیز نرم افزار از سوی شرکت اسراییلی امنیت زنجیره تأمین Cycode: این شرکت، یک راه حل تجزیه و تحلیل ترکیب نرم افزاری (SCA) راه اندازی کرده و پلتفرم خود را برای افزودن تست امنیت برنامه های کاربردی استاتیک (SAST) و قابلیت های اسکن داخل کانتینر (container scanning) گسترش داده است.

ارائه راه حل هوشمند بهره برداری از آسیب پذیری توسط شرکت اطلاعات تهدیدات اسراییلی Cybersixgill: راه حلی که ترکیبی از اتوماسیون، تجزیه و تحلیل پیشرفته و هوش بهره برداری آسیب پذیری برای رسیدگی به تمام مراحل چرخه حیات CVE است. این راه حل برای کمک به سازمان ها در اولویت بندی CVE ها به ترتیب فوریت طراحی شده است.