نگاهی به امنیت سایبری تجهیزات کنترل صنعتی در سال 2017 (بخش اول)

به گزارش کارگروه امنیت سایبربان؛

زیرساختهای حیاتی و تاسیسات تولیدی مانند بخش های مرتبط با انرژی و حمل ونقل در سالهای اخیر بیشتر از گذشته قربانی حملات سایبری بوده اند. به عنوان مثال تداخلاتی که در تولیدات شرکت های خودروسازی رنو و نیسان بوجود آمد، ضرر 300 میلیون دلاری غول حمل ونقل دریایی با نام Maersk و یا حمله باج افزاری به سیستم حمل و نقل عمومی سانفرانسیسکو تنها موارد کوچکی از اتفاقاتی است که موجب شده امنیت سایبری زیرساختهای حیاتی از درجه بالای اهمیت برخوردار گردد.

امن سازی سیستم های کنترل صنعتی (ICS) عامل مهمی برای امنیت سراسری اطلاعات در تاسیسات حیاتی و زیرساخت ها می باشد. تا کنون تلاش های زیادی برای ایجاد امنیت در سیستمهای کنترل صنعتی صورت گرفته است. به عنوان مثال : دولتها در حال توسعه چارچوبهای قانونی هستند، "تیم های واکنش اضطراری رخدادهای رایانه ای" (CERT) در حال تدوین بولتن هایی در این زمینه هستند و تولید کنندگان تجهیزات کنترل صنعتی می دانند که آسیب پذیریهای تولیدات آنها می تواند موجب از دست دادن قراردادهای پرسود و یا حتی از بین رفتن انسانها گردد.

طبق گزارشی که در ادامه ارائه می شود می توان فهمید که امنیت در اکثر تاسیسات پس از حمله استاکس نت در سال 2010 پیشرفت کمی داشته است. این مسئله زمانی بدتر می شود که تمایل به اتصال تجهیزات کنترل صنعتی به اینترنت در حال افزایش است. این اتصالات می تواند منجر به حملاتی توسط هکرها از هرجای دنیا و بدون دسترسی فیزیکی به تجهیزات مورد هدف گردد.

اختصارات مورد استفاده در گزارش:

- DCS—distributed control systems : سیستمهای کنترل توزیع شده

- HMI—human–machine interface : رابط کاربری بین انسان و ماشین

- ICS—industrial control system : سیستمهای کنترل صنعتی

- PLC—programmable logic controller : کنترل کننده منطقی قابل برنامه ریزی

- RAP—remote access point : نقطه دسترسی از راه دور

- RTU—remote terminal unit: واحد ترمینال از راه دور

- SCADA—supervisory control and data acquisition : سامانه نظارتی کنترل و جمعآوری دادهها

بررسی روند آسیب پذیری ها

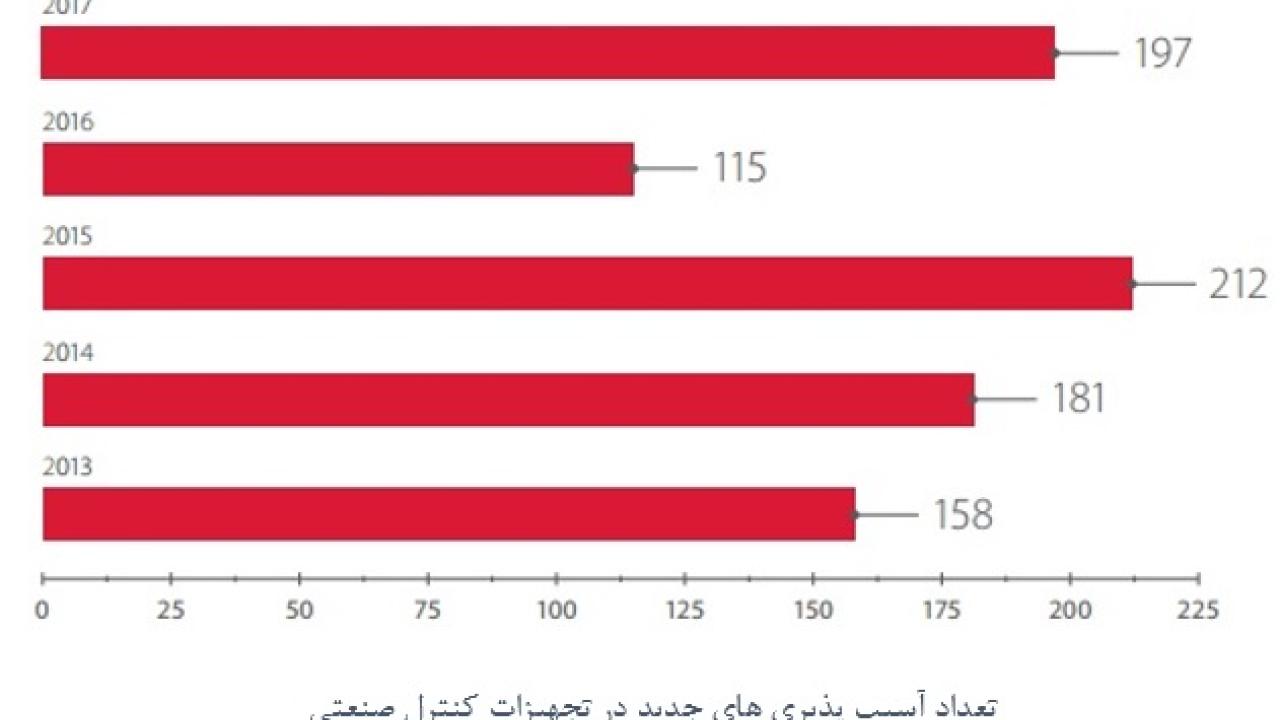

در سال 2017 تعداد آسیب پذیریهای جدید سیستم های کنترل صنعتی در مقایسه با سال قبل (2016) افزایش داشته است. طبق اطلاعات بدست آمده در سال 2017 ، 197 آسیب پذیری جدید در تجهیزات کنترل صنعتی شرکتهای بزرگ کشف شده است. هر چند این عدد می تواند بیشتر باشد زیرا آسیب پذیریها تا زمانی که تعمیر(وصله) نشوند منتشر نخواهند شد. به عنوان مثال 30 آسیب پذیری در تجهیزات شرکت Moxa در سال 2016 شناسایی شدند ولی در سال 2017 به صورت عمومی انتشار یافت.

آسیب پذیری ها بر اساس شرکتهای تولید کننده تجهیزات کنترل صنعتی

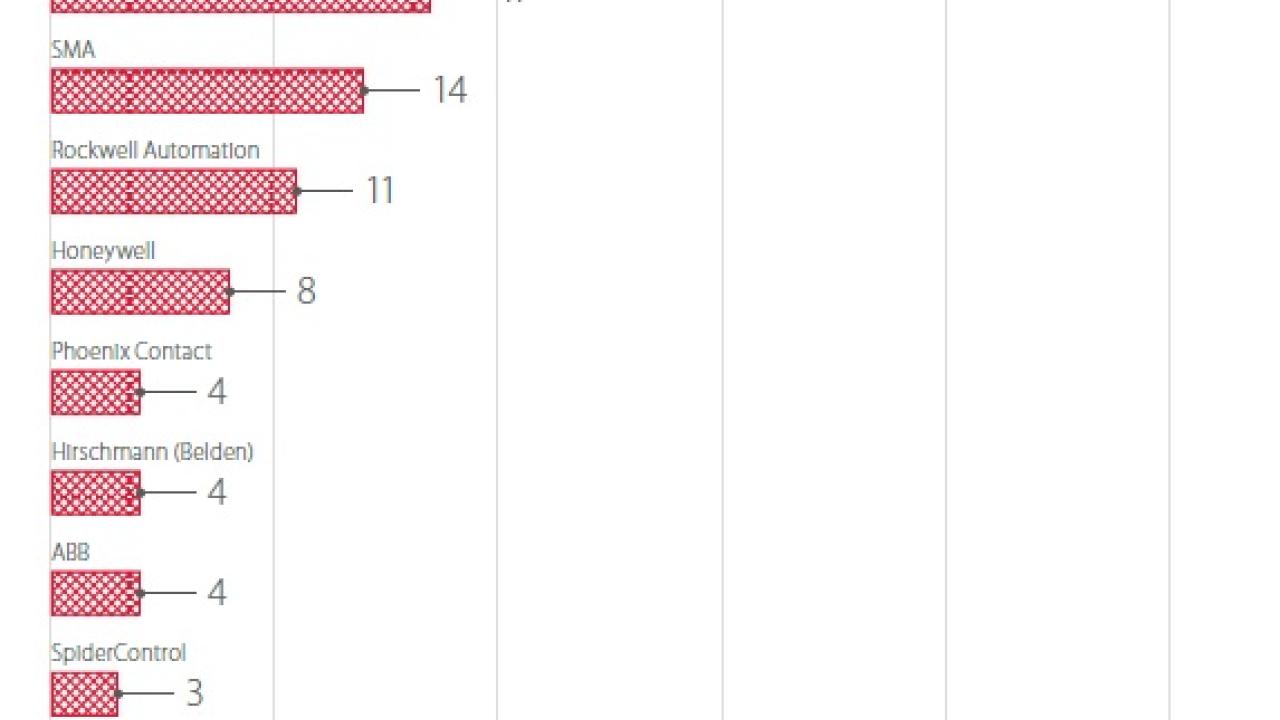

طبق نمودار ارائه شده، شرکت Siemens که در سال 2016 مقام اول را به خود اختصاص داده بود به رتبه سوم رفته و شرکت اشنایدر الکتریک که در سال 2016 تنها 5 آسیب پذیری داشت با 47 آسیب پذیری رتبه اول تعداد آسیب پذیریها در سال 2017 را کسب کرده است (افزایش 10 برابری تعداد آسیب پذیری). نکته قابل توجه دیگر، افزایش تعداد آسیب پذیریها در تجهیزات ارائه شده توسط شرکت Moxa می باشد که در سال 2017 (36 آسیب پذیری) نسبت به سال 2016 (18 آسیب پذیری) دوبرابر شده است.

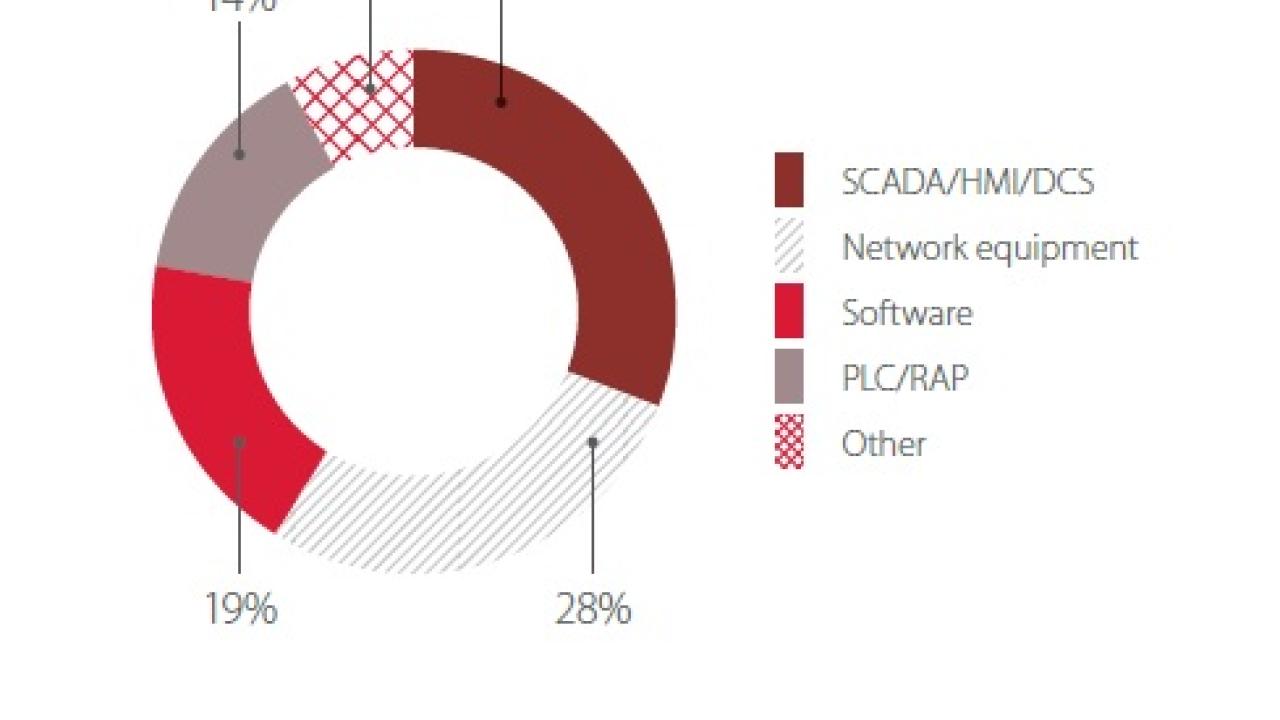

آسیب پذیریها بر اساس نوع تجهیزات کنترل صنعتی

نکته اساسی که در این بخش وجود دارد، افزایش تعداد آسیب پذیریها در تجهیزات شبکه ای مرتبط با کنترل صنعتی است. آسیب پذیریهای شناسایی شده در تجهیزات شبکه در سال 2016 یک سوم کمتر از آسیب پذیریهای موجود در تجهیزات SCADAو HMI و DCS است. باتوجه به نمودار مشاهده میگردد که تجهیزات شبکه در سال 2017 رشد بالایی در تعداد آسیب پذیریهای شناسایی شده داشته است.

دسته بندی بر اساس نوع آسیب پذیری

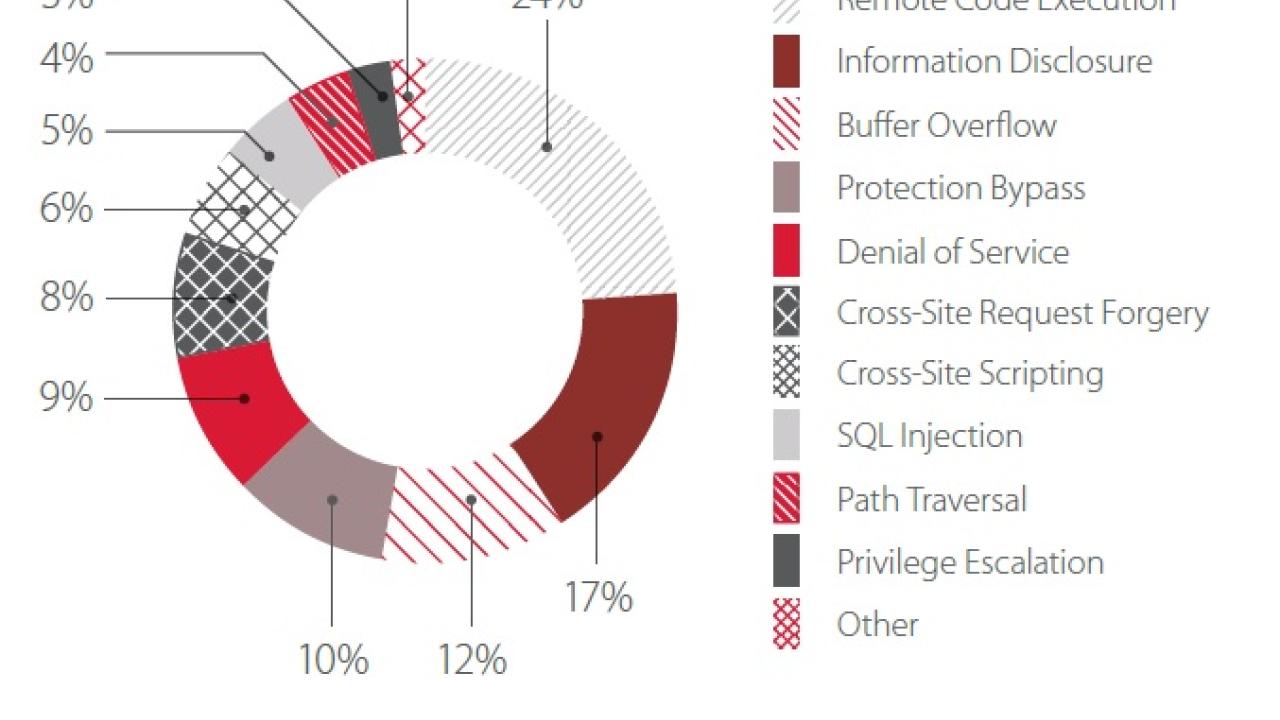

رایج ترین نوع آسیب پذیری در تجهیزات کنترل صنعتی در سال 2017، اجرای کد مخرب از راه دور ( Remote Code Execution) ، افشای اطلاعات (Information Disclosure) و سرریز بافر (Buffer Overflow) بوده است.

شدت آسیب پذیری های جدید

بر طبق سیستم امتیاز دهی CVSSv3 به آسیب پذیریها، بیش از نیمی از آسیب پذیریهای جدید گزارش شده در سال 2017 دارای شدت بالا و حیاتی هستند. سهم آسیب پذیریهای حیاتی در سال 2017 نسبت به 2016، 3درصد افزایش داشته است.

طبق گزارشات، 41 درصد آسیب پذیریها دارای شدت بالا، 34 درصد متوسط، 20درصد حیاتی و 5 درصد دارای شدت اهمیت پایین می باشند.