دارک وب فضای تبادل بدافزارهای بانکی

به گزارش کارگروه امنیت سایبربان؛ امروزه به نظر میرسد سیستمهای خودپرداز از امنیت بالایی برخوردار باشند، اما برای رسیدن به این امنیت چه اقداماتی را باید انجام دهیم. در این میان مهاجمان سایبری با استفاده از آسیبپذیریهای سختافزاری و نرمافزاری جهت هک و نفوذ به سیستمها استفاده مینمایند. لذا توصیه میشود برای جلوگیری ازاینگونه مشکل در این سیستمها باید پیکربندیهای انجامشده را به بهترین نحو انجام دهیم.

در ماه می 2017 کارشناسان امنیتی آزمایشگاه کسپرسکی پس از بررسیهای خود موفق به شناسایی تروجانی مخرب شدند که با استفاده از فضای تبلیغاتی، دستگاههای خودپرداز بانکی را هدف حملات خود قرار داده بود. بررسیهای صورت گرفته نشان میدهد مهاجمان با استفاده از یک API خاص فعالیت مخرب خود را جهت سرقت انجام میدهد. پس از بررسیهای صورت گرفته پلیس FBI با حذف کدهای مخرب این تروجان از فضای دارک وب تابهحال موفق به کنترل فعالیت مخرب مهاجمان شده است.

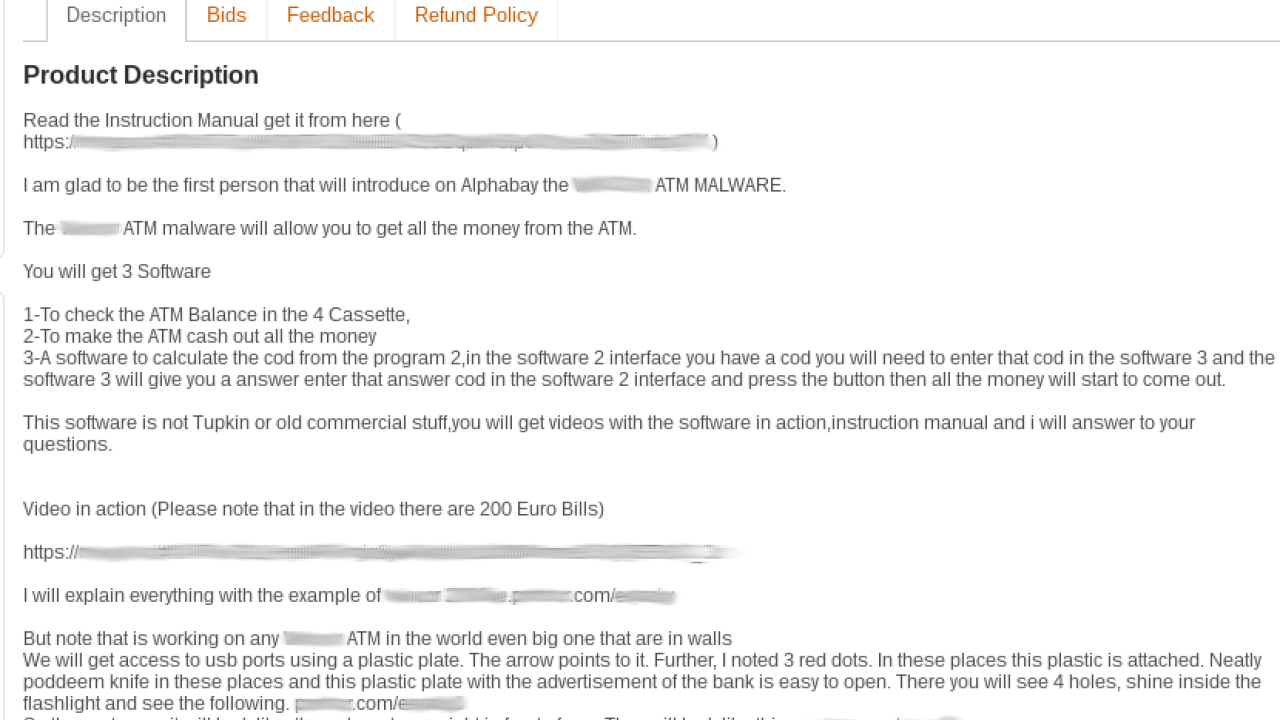

بررسیهای صورت گرفته نشان میدهد که بدافزار در مرحله اول با ارزش 5000 دلار به فروش رسیده است که شامل قابلیتهایی نظیر تجهیزات موردنیاز، مدل ATM های مورد هدف و همچنین راهنماییها و ترفندهای پیش برد فعالیت بدافزار در حین اجرا ارائهشده است. این در حالی است که بخشی از یک کتابخانه راهنما برای این ابزار نیز ارائهشده است.

بررسیهای صورت گرفته از فایل متنی ارائهشده توسط تروجان حاوی فایلی با فرمت Me.txt ارائهشده است که در بررسیها نشان داده میشود این فایل شامل عبارات و اشتباهات دستکاریشده به زبان انگلیسی است که احتمال میرود توسط یک مهاجم روسی نوشتهشده باشد.

این کتابچه راهنما تصویر دقیقی را برای مهاجم فراهم میکند که در موارد زیر به قابلیتهای آن اشارهشده است.

• آمادهسازی تمام ابزار و قرار دادن تمام برنامهها روی فلش دیسک

• ابزارهای موردنیاز شامل صفحهکلید بیسیم، هاب USB، کابل USB، لب تاپ با ویندوز 7 یا تبلت برای اجرای کدهای دستوری

• شناسایی ATM مناسب جهت اجرای هدف

• اتصال USB به پورت ATM مورد هدف

• استفاده از شبیهساز برای استخراج اطلاعات خودپردازها

• اجرای CUTLET MAKER برای دریافت کدهای دستگاه

کتابچه راهنمای تروجان استفاده از تمام ابزار را برای مهاجم فراهم میکند. این در حالی است که با استفاده از یک تولیدکننده رمز عبور و یک تحریککننده وضعیت کاری خودپرداز را مورد هدف قرار داده و فعالیت مخرب خود را اجرا میکند.

اولین نمونه تروجان به اسم CUTLET MAKER طراحی و نامگذاری شده است و مأموریت این نسخه اجرای عملیات پرداخت نقدی با استفاده از خودپردازها را به عهده دارد.

در این میان سؤالهایی برای کاربران پیش میآید که چرا مهاجمان برای فعالیت خود نام کتلت را انتخاب کردهاند این در حالی است که در فرهنگهای مختلف کتلت معانی و مفهومهایی را به دنبال دارد که در زبان روسی به معنای دستهای پول به شمار میرود و کارشناسان بر این باورند که با این نامگذاری ممکن است مهاجمان روسی باشند.

مهاجمان برای اجرای فرایند سرقت از خودپرداز نیازمند مشارکت دو نفر هستند که نفر اول با استفاده از موتور تولید رمز c0decalc رمزهای موردنیاز برای خودپرداز را تهیه میکند و نفر دوم با حضور و دسترسی فیزیکی به دستگاه خودپرداز پس از برقراری ارتباط با رابط کاربری کد موردنظر را وارد میکند و سپس سرقت خود را پیش میبرد.

CUTLET MAKER بهعنوان ماژول اصلی پرداخت پول دستگاه به شمار میرود، در بررسیهای صورت گرفته مشخص شد که ماژول نام برده با استفاده از الگوریتم رمزنگاری MD5 و اجرای کد fac356509a156a8f11ce69f149198108 فعالیت مخرب را اجرا میکند.

پس از بررسیهای صورت گرفته مشخص شد که کدهای مخرب موردنظر با استفاده از زبان برنامهنویسی دلفی نوشتهشدهاند و با استفاده از VMProtect بستهبندیشدهاند.

حین بررسیها توسط موسسه کسپرسکی نسخههای مختلف تروجان یافت شد که نشان میدهد، اولین نسخه که به سرویس multiscanner عمومی فرستاده شده است در 22 ژوئن 2016 صورت گرفته این در حالی است که در میان بررسیهای صورت گرفته اوکراین اولین کشور قربانی حملات شناختهشده است.

براساس پیشبینیهای صورت گرفته تروجان نامبرده فعالیت خود را از تاریخ 22/06/2012 تا 18/08/2012 با ارسال نسخههای مختلف خود پیش برده است.

در این میان برای باز کردن برنامه، نیازمند واردکردن کد تولیدشده توسط موتور c0decalc نیاز است بهاینترتیب که با پاسخ به کد تقلب شده داده شود.

c0decalc سازنده کدهای عبور برای CUTLET MAKER

این ابزار یک برنامه خط فرمان محافظت نشده است که در Visual C نوشتهشده است. هدف از این برنامه ایجاد یک رمز عبور برای رابط گرافیکی CUTLET MAKER است که در شکل زیر نمایش دادهشده است.

شبیهساز

نونه شبیهسازیشده در بررسیها نشان میدهد که با کد هش 27640bb7908ca7303d13d50c14ccf669 و الگوریتم MD5 است. این نمونه نشان میدهد که در قالب دلفی نوشتهشده است و به همان شیوه CUTLET MAKER محافظتشده است. این نرمافزار برای کار روی دستگاههای خودپرداز فروشندگان خاص طراحیشده و همچنین از تماسهای اختصاصی API استفاده میکند.

برخی از نمادها در فرایند شبیهساز مورداستفاده قرار دارد و به بخشهای جالب برنامه میپردازد، در این میان پس از اجرای STIMULATE ME! تابع API اختصاصی نامبرده به جمعآوری اطلاعات دستگاه میپردازد که در زیر به آنها اشارهشده است.

• 1CUR

• 2CUR

• 3CUR

• 4CUR

• 1VAL

• 2VAL

• 3VAL

• 4VAL

• 1NDV

• 2NDV

• 3NDV

• 4NDV

• 1ACT

• 2ACT

• 3ACT

• 4ACT

نتیجهگیری

این نوع بدافزار تأثیر خود را روی مشتریان بانکی اجرا نمیکند چونکه برای سرقت پول خودپردازها طراحیشده است. CUTLET MAKER و Stimulator نشان میدهد مجرمان چگونه از کتابخانههای اختصاصی استفاده میکنند و یکتکه کوچکی از کد برای پرداخت پول از یک دستگاه خودپرداز استفاده میکنند. برای پیشگیری از این فعالیتها اقداماتی شکلگرفته است که برای جلوگیری از این اقدامات صورت گرفته و شامل موارد زیر است. اولین اقدام مانع از مجرمین برای اجرای کد خاص خود در رایانه داخلی خود ATM هستند. احتمال دارد که دستگاههای خودپرداز در این حملات از طریق دسترسی فیزیکی به کامپیوتر آلوده شوند، به این معنی که مجرمان از درایو USB برای نصب نرمافزارهای مخرب به دستگاه استفاده میکنند. در چنین مواردی، نرمافزار کنترل دستگاه از اتصال دستگاههای جدید مانند کارتهای USB جلوگیری میکند.