حمله به دی ان اس های جهانی و اتهامی تازه علیه ایران/تکمیلی

به گزارش کارگروه حملات سایبری سایبربان؛ کارشناسان امنیت سایبری شرکت فایرآی (FireEye) طی گزارشی مدعی شدند که یک گروه هکری «APT» وابسته به ایران دی ان اس های دنیا را مورد حمله سایبری قرار دادند.

در بخش دیگری از این گزارش آمده است که گروه هکری مذکور وابسته به دولت ایران بوده و مراکز مختلفی مانند ارائهدهندگان خدمات اینترنتی «ISP» و سازمانهای تجاری حساس در غرب آسیا، شمال آفریقا، شمال آمریکا و اروپا را نیز هدف حملات سایبری خود قرار دادهاند.

طبق بررسیهای صورت گرفت توسط کارشناسان امنیت سایبری در جریان این حمله بخش زیادی از اطلاعات دی ان اس ها و اطلاعات مربوط به آی اس بی ها سرقت شده است.

کارشناسان امنیت سایبری مدعی هستند که رفتار های این گروه هکری را از ژانویه 2017 تا ژانویه 2019 رصد می کردند. طبق تجزیه و تحلیل های صورت گرفته روشی که برای نفوذ به سامانه ها استفاده شده، شیوه ای است که هکرهای ایرانی به ویژه گروه های APT وابسته به این کشور از آن استفاده می نمایند و پیش از این نیز، مسبوق به سابقه بوده است.

به ادعای کارشناسان فایرآی، در این حملات انگیزه مالی دخیل نبوده و دولت ایران به طور هدفمند کشورهایی را هدف قرار داده که اطلاعات آنها مورد نیاز ایران باشد.

در ادامه گزارش آمده است که به نظر می رسد مهاجمان قصد داشتند، زمینه را به گونه ای فراهم کنند که راه نفوذ برای دفعات بعد نیز هموار شود و آسان تر بتوانند نفوذ خود را عملیاتی کنند. در این حمله، هکرها از سه روش مختلف برای نفوذ بهره می بردند تا بتواند در داده های موجود رویDNS تغییر ایجاد کنند.

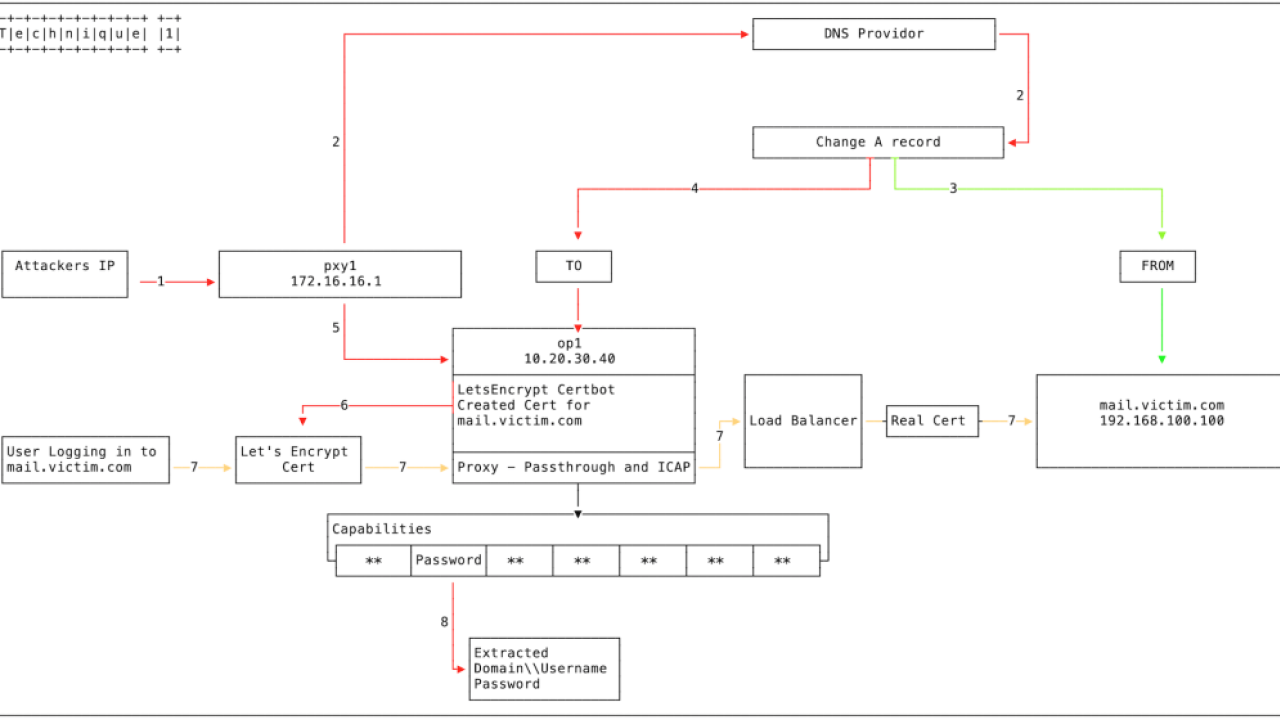

در روش اول حمله هکرها تلاش کردند که به DNS دولتی نفوذ کنند تا اعتبار نامه ها را به خطر بیندازند و سوابق «DNS A» را برای رصد ترافیک ایمیل زیر نظر بگیرند، همچنین قادر بودند در این سوابق تغییر ایجاد کنند.

نمودار زیر روش اول را تشریح می نماید.

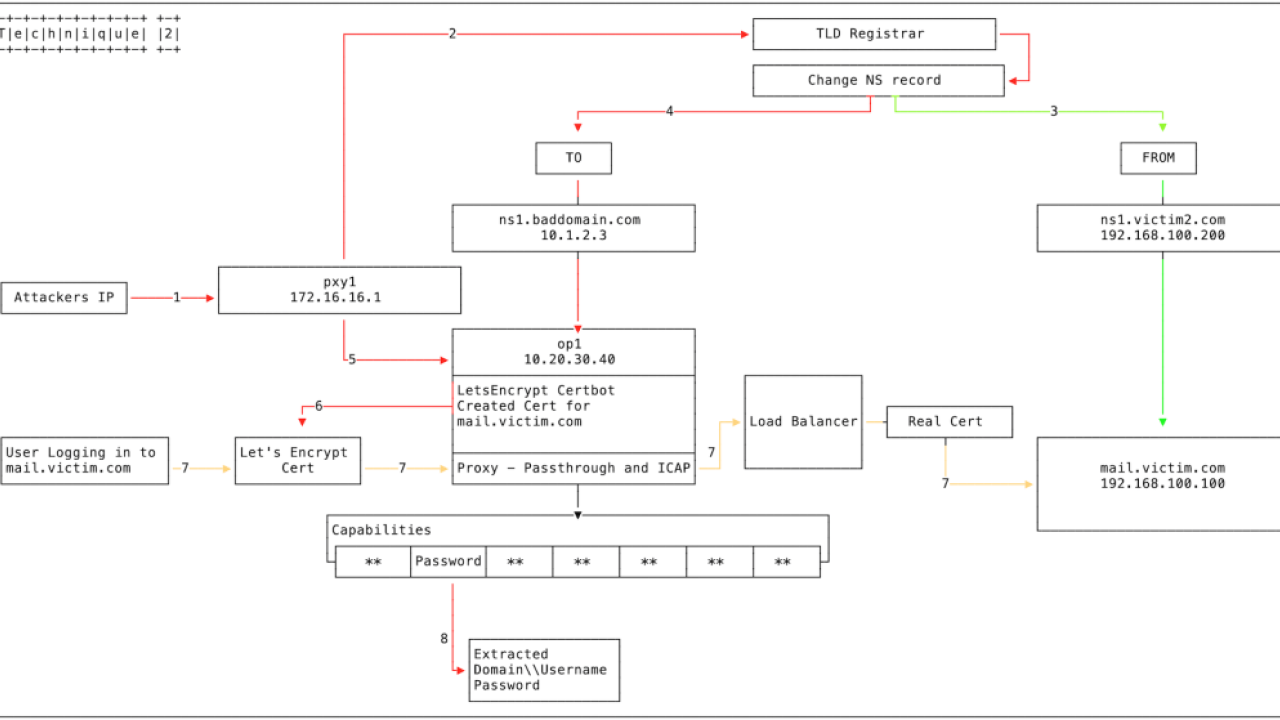

در روش دوم نفوذگران تلاش کردند تا به سوابق و اطلاعات «DNS NS» دسترسی یابند و به دامنه های ثبت شده در درون آن نفوذ کنند.

نمودار زیر به بررسی و توضیح روش و مرحله دوم نفوذ مربوط می شود.

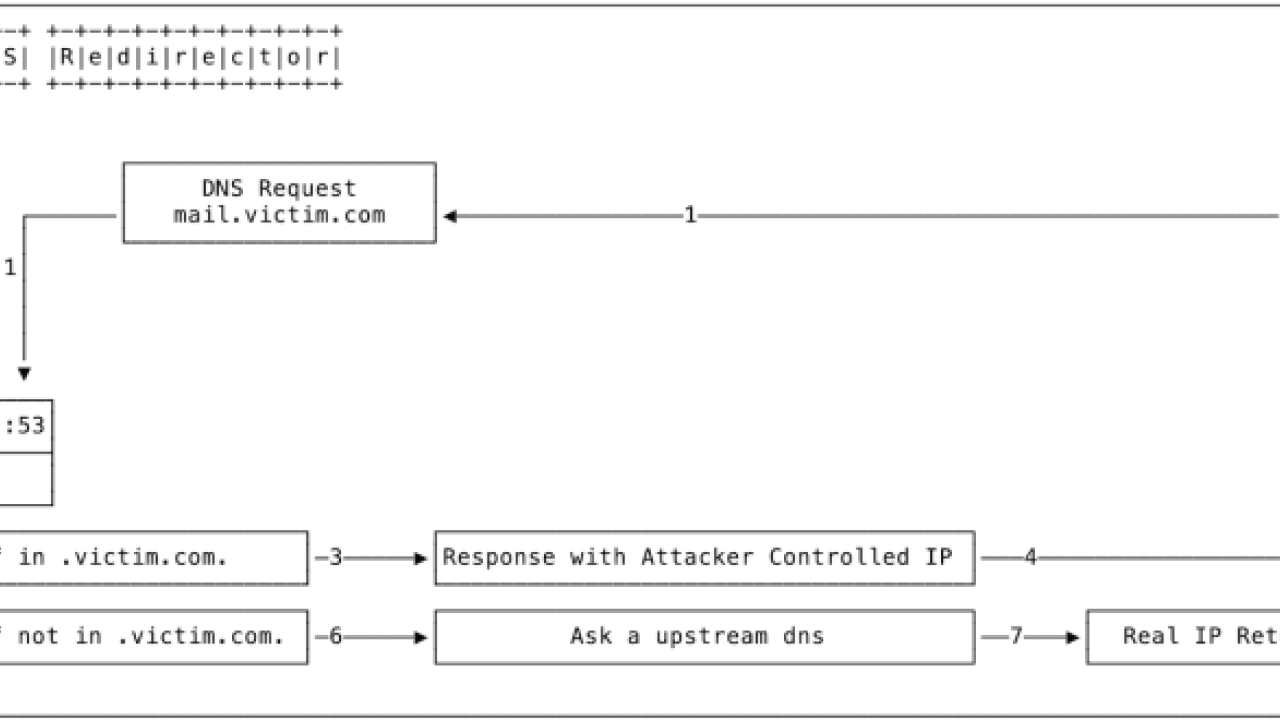

دو روش قبلی یعنی مرحله یک و دو زمینه سازی برای انجام مرحله سوم بوده است.

هکرها تلاش می کردند با تغییر در گواهی نامه ها موجب شوند وبگاه ها نامعتبر شوند و همه مرورگرها با اخطار عدم اصالت در گواهی نامه روبه روشوند. همچنین با سرقت نام کاربری و گذرواژه تلاش می کردند تا کنترل دامنه های قربانیان را در اختیار بگیرند.

روش سوم که مربوط به «DNS redirector» بوده با بهره گیری از دو روش قبلی به دنبال تغییر مسیر ترافیک موجود روی دامنه ها است. به عبارتی دیگر هکرها تلاش می کردند ترافیک دامنه ها را به سمت اهداف خود سوق دهند که عموما این اهداف مربوط به زیر ساخت های کنترلی بوده است.

تصویر زیر تلاش می کند موضوع یاد شده را نمایش دهد.

کارشناسان فایرآی در تلاش هستند تا رکوردهای تغییر یافته را بیابند و نسبت به باز سازی آنها اقدام کنند. گفتنی است از اطلاعات سرقت شده می توان برای انجام حملات فیشینگ نیز استفاده کرد.