بدافزاری تازه برای سرقت ارزهای دیجیتالی از ایران

به گزارش کارگروه امنیت سایبری؛ نسخه جدید از روش نفوذ «EternalBlue» با سازوکاری تازه در حال گسترش است. کارشناسان امنیت سایبری طی گزارشی اعلام کردند که این بدافزار پس از نفوذ و استقرار اقدام به سرقت ارزهای دیجیتالی مینماید.

روش نفوذ «EternalBlue» یکی از ابزارهای متعلق به آژانس امنیت ملی آمریکا (NSA) است. این ابزار در اختیار هکرها قرارگرفته و آن را تغییر دادهاند تا برای مقاصد خاص خود از آن سوءاستفاده کنند. اکسپلویت «NSA-Linked EternalBlue» یکی از ابزارهای جاسوسی آژانس امنیت ملی آمریکا (NSA) بوده که توسط گروهی از دلالان دارک وب برای فروش گذاشتهشده است.

شایانذکر است این روش نفوذ برای حمله باج افزاری واناکرای (WannaCry) نقش اصلی را بازی میکرده است.

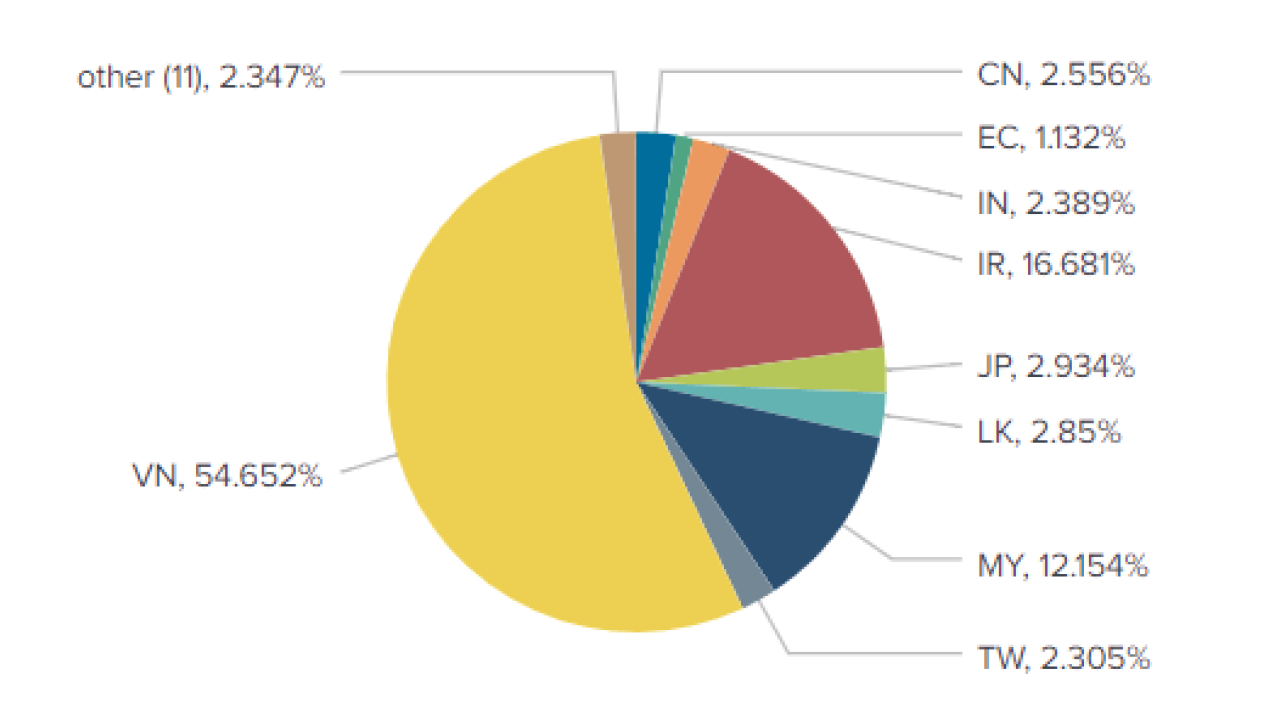

این بدافزار جنوب آسیا را تحتالشعاع قرار داده است و طبق اعلام کارشناسان امنیتی کشورهای ویتنام، ايران و مالزی تحت تأثیر این بدافزار قرارگرفتهاند. گفتنی است، ویتنام (54%)، ایران (16%) و مالزی (12%) آلودهشدهاند.

در نمودار زیر میزان آلودگی کشورهای مختلف نمایش دادهشده است.

کارشناسان امنیت سایبری اعلام کردند این اکسپلویت پروتکل SMB نسخه یک را که نسخه پرطرفداری بین هکرها است هدف قرار میدهد.

شرکت امنیت سایبری «F-Secure» طی گزارشی اعلام کرد که جدیدترین نسخه از بدافزار «NRSMiner» شناساییشده است. این بدافزار از اواسط ماه نوامبر فعالیت خود را آغاز کرده است. اساس کار این بدافزار در ابتدای امر اینگونه بوده که با استفاده از اکسپلویت «EternalBlue» در کامپیوترهای آسیبپذیر در یک شبکه محلی منتشرشده است. این بدافزار بیشتر در حوزه آسیا منتشرشده و سیستمهای موجود در این محدوده را آلوده کرده است و سپس از ویتنام که 54 درصد این آلودگی را به خود اختصاص داده، همچنین کشور ایران رتبه دوم آلودگی به این بدافزار را با بیش از 16 درصد دارد.

این بدافزار نسخههای قبلی خود را نیز با استفاده از دانلود ماژولهای جدید و پاک کردن فایلهای قدیمی بهروز نموده است و بهصورت چند وجهی اجرا میشود تا بتواند همزمان قابلیتهای مختلفی مانند استخراج رمز ارز و فشردهسازی اطلاعات را انجام دهد.

طبق بررسیهای انجامشده این بدافزار همه تجهیزات محلی در دسترس را اسکن نموده و اگر پورت TCP شماره 445 آنها در دسترس باشد، روی آن اکسپلویت EternalBlue را اجرا نموده و در صورت اجرای موفق درب پشتی «DoublePulsar» را روی سیستم قربانی جدید نصب مینماید. تا از طریق این درب پشتی بهراحتی به مقاصد خود دست یابد.

مهاجمان از این بدافزار برای استخراج رمز ارز «XMRig» استفاده میکند. کارشناسان هشدار دادند کاربرانی که بهروزرسانیهای مایکروسافت برای جلوگیری از حملات واناکرای را نصب نموده باشند از این طریق آلوده نمیشوند. اگر این وصلهها را به هر دلیلی نمیتوانید نصب نمایید، توصیه میشود که هرچه سریعتر پروتکل «SMB» نسخه یک را غیرفعال کنید.

بارها شاهد بودیم که هکرها از طریق پروتکل «SMB» به رایانه قربانیان نفوذ مینمایند و اهداف خود مانند حملات باج افزاری یا سرقت ارزهای دیجیتالی را عملیاتی میکنند.